1. 현재 IPv4의 확장형으로 IPv4가 가지고 있는 주소 고갈, 보안성, 이동성 지원 등의 문제점을 해결하기 위해서 개발된 128비트 주소체계를 갖는 차세대 인터넷 프로콜은 무엇인가?

정답: IPv6

2. 목적에 따른 디자인 패턴의 유형에는 생성(Creational) 패턴, 구조(Structural) 패턴, ( 괄호 ) 패턴이 있다. 괄호에 들어갈 알맞은 패턴 유형을 쓰시오.

정답: 행위(Behavioral)

디자인 패턴(생구행)

생성 패턴: Creational Pattern

구조 패턴: Structural Pattern

행위 패턴: Behavioral Pattern

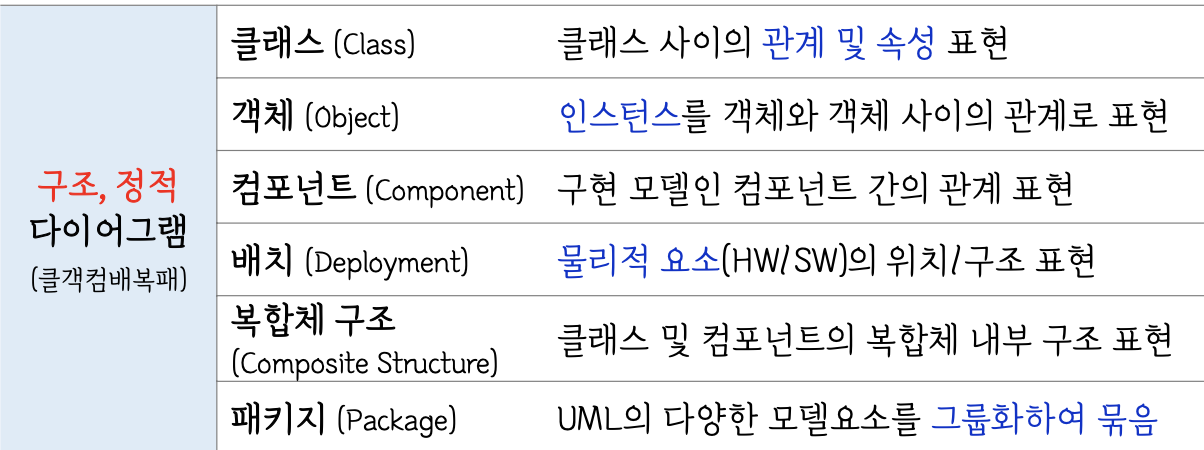

3. 다음은 어떤 UML 다이어그램에 관한 예시이다. 어떤 종류의 다이어그램인가?

정답: 패키지 다이어그램

폴더 모양 → 패키지

구조, 정적 다이어그램

클객 컴배 복패 : 클래스(class) / 객체(object) / 컴포넌트(component)/ 배치(deployment) / 복합체 구조(composite structure) / 패키지(package)

4. 데이터베이스의 회복(Recovery) 기법 중 Rollback 시 Redo, Undo가 모두 실행되는 트랜잭션 처리법으로 트랜잭션 수행 중 갱신 결과를 바로 DB에 반영하는 기법은 무엇인가?

정답: 즉시갱신 회복 기법(Immediate Update)

즉시 갱신 기법(Immediate Update)

: 트랜잭션 실행 상태에서 변경되는 내용을 바로 데이터베이스에 적용

→ 변경되는 모든 내용을 로그(Log)에 기록하여 장애 시 해당 로그 토대로 복원

→ Redo / Undo 모두 수행

지연 갱신 기법(Deferred Update)

: 트랜잭션 수행 후 부분 완료될 때까지는 데이터베이스에 바로

적용하지 않고, 지연시킨 후 부분 완료 시 로그(Log)의 내용을 토대로 저장

→ 트랜잭션이 실패할 경우 Undo 수행 없이 Redo 만 수행

5. 다음은 n이 10일 때, 10을 2진수로 변환하는 자바 소스 코드이다. A, B 괄호 안에 알맞은 값을 적으시오.

class good {

public static void main (String[] args) {

int[]a = new int[8];

int i=0; int n=10;

while ( 괄호 A ) {

a[i++] = ( 괄호 B );

n /= 2;

}

for(i=7; i>=0; i--){

System.out.print(a[i]);

}

}

}정답:

(A) n > 0 or n >=1 or i < 8 or i <= 7

(B) n%2 or n&1

6. 다음은 자바 소스 코드이다. 출력 결과를 보고 괄호 A, B에 알맞은 값을 적으시오.

public class good {

public static void main(String[] args) {

int[][]a = new int[( 괄호A )][( 괄호B )];

for(int i = 0; i < 3; i++){

for(int j=0; j < 5; j++){

a[i][j] = j*3+(i+1);

System.out.print(a[i][j]+"");

}

System.out.println();

}

}

}

[출력 결과]

1 4 7 10 13

2 5 8 11 14

3 6 9 12 15정답:

(A) 3

(B) 5

사실상

(A) 3 이상의 어떤 자연수

(B) 5 이상의 어떤 자연수

7. 해킹 공격의 종류 중 하나인 스니핑(Sniffing)에 대하여 설명하시오.

정답: 네트워크상에 흘러다니는 트래픽을 훔쳐보는 행위. 주로 자신에게 와야할 정보가 아닌 정보를 자신이 받도록 조작하는 행위

키워드 : 네트워크상의 패킷, 도청

패킷을 엿보면서 계정 정보(ID/PW)를 가로채는 행위

8. IP 패킷에서 외부의 공인 IP주소와 포트 주소에 해당하는 내부 IP주소를 재기록하여 라우터를 통해 네트워크 트래픽을 주고받는 기술을 무엇이라고 하는가?

정답: NAT(Network Address Translation)

9. 다음은 파이썬 소스 코드이다. 출력 결과를 쓰시오.

lol = [[1,2,3],[4,5],[6,7,8,9]]

print(lol[0])

print(lol[2][1])

for sub in lol:

for item in sub:

print(item, end = '')

print()정답:

[1, 2, 3]

7

123

45

6789

print(lol[0]) # 0번방 전체를 출력해서 세트 단위로 가져와야됨. [1,2,3]

print(lol[2][1]) # 2번방의 1번 요소인 값 하나 출력해서 대괄호 없이 값만 호출. 7

for sub in lol: #반복문으로 lol 배열 범위 만큼 지정

for item in sub: #0번방, 1번방, 2번방 까지 돌아가면서

print(item, end = '') # 각 방 안에 있는 배열 요소 값 찍어내고

print() #요소가 끝나는 지점은 개행처리

10. 분산 컴퓨팅 기술 기반의 데이터 위변조 방지 기술로 P2P방식을 기반으로 하여 소규모 데이터들이 연결되어 형성된 '블록'이라는 분산 데이터 저장 환경에 관리 대상 데이터를 저장함으로써 누구도 임의로 수정할 수 없고 누구나 변경의 결과를 열람할 수 있게끔 만드는 기술은 무엇인가?

정답: 블록체인

11. 오픈 소스 기반으로 한 분산 컴퓨팅 플랫폼으로, 일반 PC급 컴퓨터들로 가상화된 대형 스토리지를 형성하고 그 안에 보관된 거대한 데이터 세트를 병렬로 처리할 수 있도록 개발된 자바 소프트웨어 프레임워크로 구글, 야후 등에 적용한 기술은 무엇인가?

정답: 하둡(Hadoop)

Hadoop은 분산 처리를 하기 위한 오픈 소스 소프트웨어

12. 데이터베이스 이상 현상(Anomaly)의 종류 3가지를 쓰시오.

정답

: 삽삭갱

삽입 이상(Insertion Anomaly)

삭제 이상(Delete Anomaly)

갱신 이상(Update Anomaly)

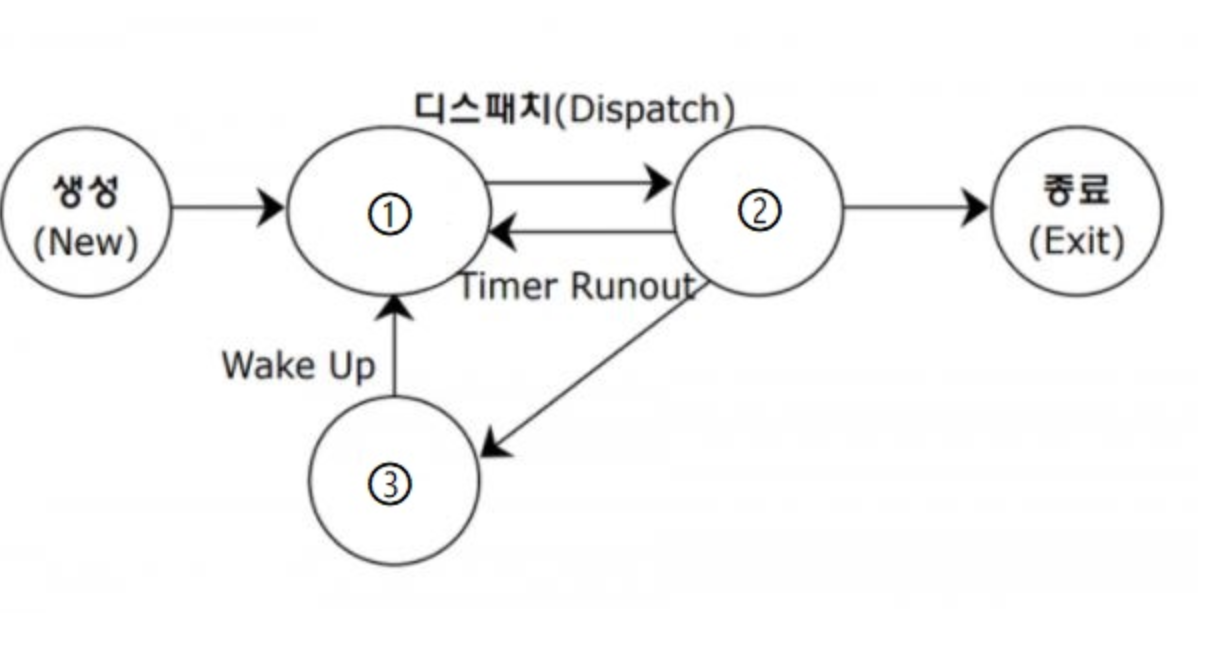

13. 다음은 프로세스 상태 전이도이다. 1, 2, 3에 알맞은 상태를 쓰시오.

정답:

A. 준비(Ready)

B. 실행(Run)

C. 대기(Wait)

생성→준비→실행→종료

실행 중 타임 런아웃 → 대기 → 준비

14. 테스트 오라클 중 특정한 몇 개의 입력값에 대해서만 기대하는 결과를 제공해주는 오라클은 무엇인가?

정답: 샘플링 오라클

참샘휴일

참(True) 오라클 - 모든 테스트 케이스의 입력 값

샘플링(Sampling) 오라클 - 특정한 몇몇 테스트 케이스의 입력 값들

휴리스틱(Heuristic, 추정) 오라클 - 나머지 입력 값들에 대해서는 추정으로 처리

일관성(Consistent) 검사 오라클 - 수행 전과 수행 후의 결과 값이 동일한지를 확인

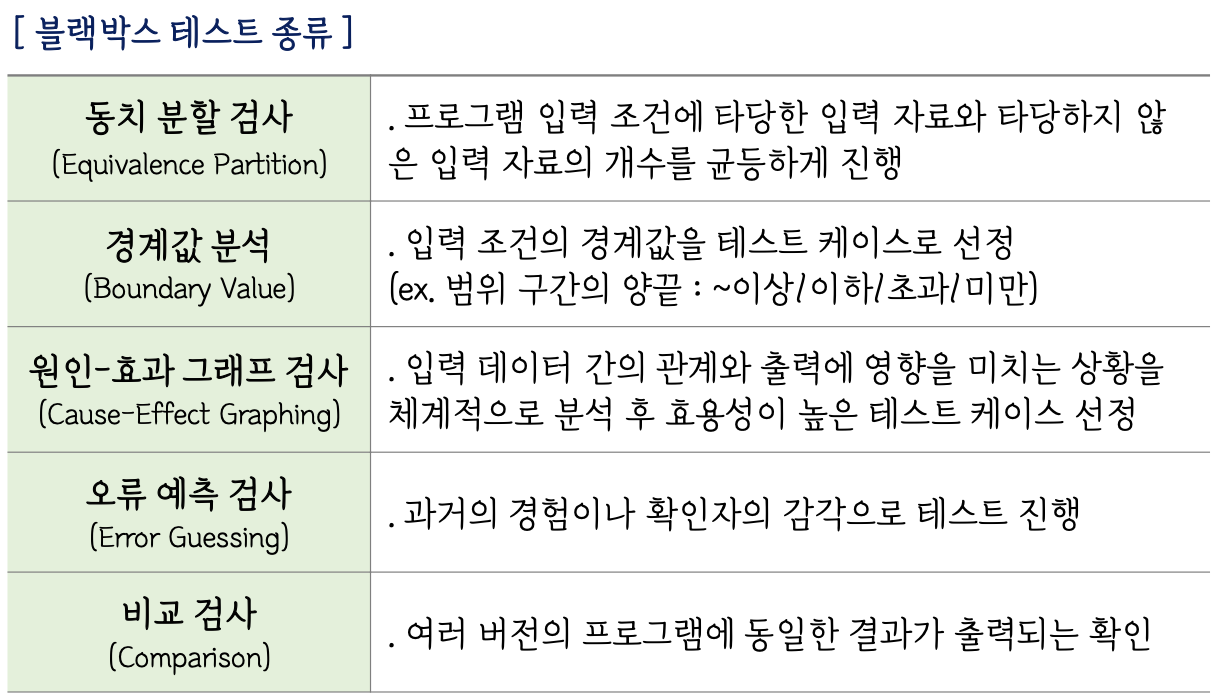

15. 점수에 따른 성적 부여가 잘 되었는지 테스트하고자 한다. 아래에 알맞는 테스트 기법은 무엇인가?

정답: 동치분할테스트

동경결상 유분페원비

블랙박스 테스트 : 프로그램 외부 사용자의 요구사항 명세를 보면서 수행하는 테스트

16. 다음 조건을 만족하면서 학과별로 튜플 수가 얼마인지 구하는 SQL문을 작성하시오.

- WHERE 구문을 사용하지 않는다.

- GROUP BY 를 사용한다.

- 별칭(AS)을 사용한다.

- 집계 함수를 사용한다.

정답: SELECT 학과, COUNT(학과) AS 학과별튜플수 FROM 학생 GROUP BY 학과;

count()에 *, 학생, 학과 다 될 거 같습니다

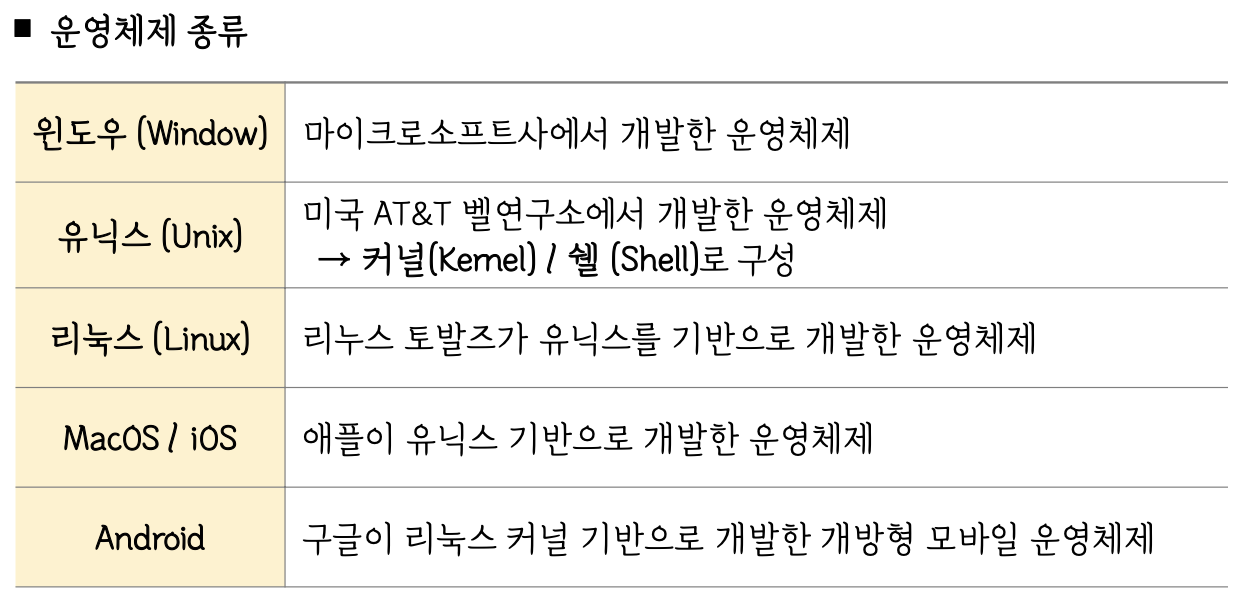

17. 데니스 리치와 켄톰슨 등이 함께 벨 연구소를 통해 만든 운영체제이며, 90% 이상 C언어로 구현되어 있고, 시스템 프로그램이 모듈화되어 있어서 다른 하드웨어 기종으로 쉽게 이식 가능하며 계층적 트리 구조를 가짐으로써 통합적인 파일 관리가 용이한 운영체제는 무엇인가?

정답: 유닉스(UNIX)

데니스 리치 = UNIX

리누스 토발즈 + 오픈소스 = LINUX

리누스 토발즈가 참고한 것 = MINIX

18. 다음은 C언어 소스 코드이다. 출력 값을 쓰시오..

#include

int main() {

char *p = "KOREA";

printf("%sn", p);

printf("%sn", p + 3);

printf("%cn", *p);

printf("%cn", *(p + 3));

printf("%cn", *p + 2);

return 0;

}

정답:

KOREA

EA

K

E

M

*p = “KOREA”

print p KOREA

print p+3(3번째 자리 이후) EA

print *p K

print *(p+3) E

print p+2(*p는 K) M(알파벳 순서 K,L,M,N… 중 K 다음 다음은 M)

19. 다음은 자바(Java) 소스 코드이다. 출력 결과를 쓰시오.

class Parent {

public int compute(int num){

if(num <=1) return num;

return compute(num-1) + compute(num-2);

}

}

class Child extends Parent {

public int compute(int num){

if(num<=1) return num;

return compute(num-1) + compute(num-3);

}

}

class Good {

public static void main (String[] args){

parent obj = new Child();

System.out.print(obj.compute(4));

}

}정답: 1

compute(4)

= compute(3) + compute(1) = compute(3) + 1

= compute(2) + compute(0) +1 = compute(2)+0+1

= compute(1)+ compute(-1) + 1

= 1+1-1

=1

Child에서 Parent의 compute 함수를 오버라이딩하므로, Child의 compute 함수만 보면 된다. 재귀 함수로 구성되어 있는데 최종적으로 결과가 1보다 작은 경우 그 값이 리턴된다. 재귀 함수는 값이 점점 더 줄어드는 형태로 반복 실행되고 1이 되는 순간 종료된다.

20. 정보 보안의 3요소 중 가용성(Availability)에 대하여 설명하시오.

정답: 인가된 사용자는 원할 때 정보에 접근이 가능해야 함

(무기가)

무결성: 인가된 사용자만 수정 가능

기밀성: 인가된 사용자만 접근 가능

가용성:사용자가 원할때 접근 가능

'자격증 > 정처기' 카테고리의 다른 글

| [정보처리기사 실기] 2021년 2회 기출문제 풀이 (0) | 2025.02.14 |

|---|---|

| [정보처리기사 실기] 2021년 1회 기출문제 풀이 (0) | 2025.02.14 |

| [정보처리기사 실기] 2020년 3회 기출문제 풀이 (0) | 2025.02.13 |

| [정보처리기사 실기] 2020년 2회 기출문제 풀이 (0) | 2025.02.13 |

| [정보처리기사 실기] 2020년 1회 기출문제 풀이 (0) | 2025.02.13 |