1. 아래는 C언어의 2차원 배열 형태이다. 결과는 2차원 배열 형태로 출력된다. 출력값을 적으시오.

void main{

field {{0,1,0,1},{0,0,0,1},{1,1,1,0},{0,1,1,1}};

mines {{0,0,0,0},{0,0,0,0},{0,0,0,0},{0,0,0,0}};

int w = 4, h = 4;

for(y=0; y<h; y++) {

for(x=0; x<w; x++) {

if(field[y][x] == 0) continue;

for(i=y-1; i<=y+1; i++) {

for(j=x-1; j<=x+1; j++) {

if(calculate(w,h,j,i) == 1) {

mines[i][j] += 1;

}

}

}

}

}

for(y=0; y<h; y++){

for(x=0; x<w; x++)

printf("%d", mines[y][x]);

printf("n");

}

}

int calculate(w,h,j,i) {

if (i >= 0 && i < h && j >= 0 && j < w) return 1;

return 0;

}

정답:

1132

3453

3564

3553

fied 2차원배열 초기맵 에서 순차적으로 탐색하면서 1만나면

calculate(w,h,j,i)로 범위( i,j가 0~3이 아니면 패스)에

mines 상 하 좌 우 현재자리 대각선 에 +1 씩해줌

0101

0001

1110

0111

y=0 x=1

i=0,1 j=0,1,2

1110

1110

0000

0000

y=0 x=3

i=0,1 j=2,3

1121

1121

0000

0000

y=1 x=3

i=0,1,2 j=2,3

1132

1132

0011

0000

y=2 x=0

i=1,2,3 j=0,1

1132

2232

1111

1100

y=2 x=1

i=1,2,3 j=0,1,2

1132

3342

2221

2210

y=2 x=2

i=1,2,3 j=1,2,3

1132

3453

2332

2321

y=3, x=1

i=2,3 j=0,1,2

1132

3453

3442

3431

y=3, x=2

i=2,3 j=1,2,3

1132

3453

3553

3542

y=3, x=3

i=2,3 j=2,3

1132

3453

3564

3553

2. 다음 관계 대수 항목에 대해 괄호안에 들어갈 기호를 쓰시오.

정답: U - X π ⋈

* 순수 관계 연산자

셀렉트 : σ

프로젝트 : π

조인 : ▷◁

디비전 : ÷

일반 집합 연산자 : 합교차카(∪∩ - X)

순수 관계 연산자 : 셀프조디(σ π ⋈ ÷)

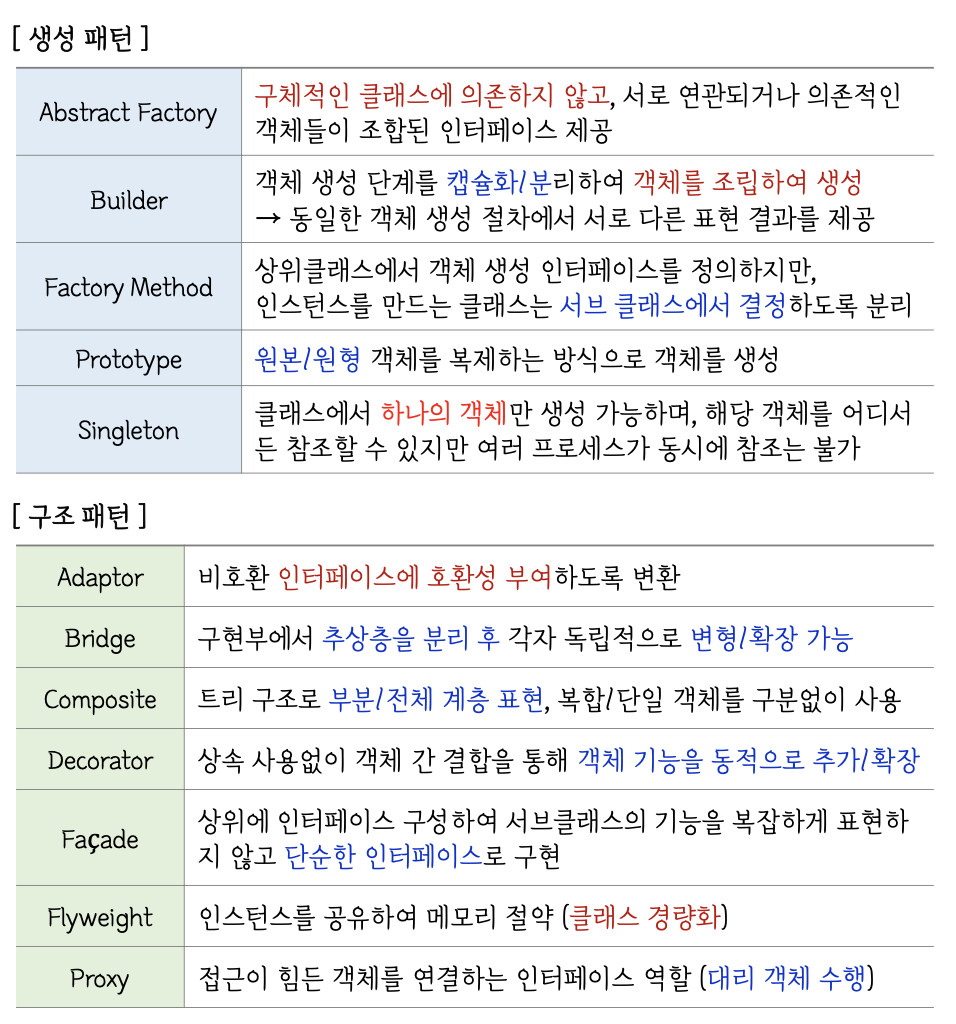

3. 다음은 디자인 패턴에 대한 설명이다. 괄호안에 알맞는 답을 작성하시오.

( 1 )은/는 기능을 처리하는 클래스와 구현을 담당하는 추상 클래스로 구별한다.

구현뿐 아니라 추상화도 독립적 변경이 필요할 때 ( 1 ) 패턴을 사용한다.

기존 시스템에 부수적인 새로운 기능들을 지속적으로 추가할 때 사용하면 유용하며,

새로운 인터페이스를 정의하여 기존 프로그램의 변경 없이 기능을 확장할 수 있다.

( 2 )은/는 한 객체의 상태가 변화하면 객체에 상속되어 있는 다른 객체들에게 변화된 상태를 전달해주는 패턴이다.

일대다 관계를 가지며, 주로 분산된 시스템 간에 이벤트를 생성·발행(Publish)하고, 이를 수신(Subscribe)해야 할 때 이용한다.정답:

1. Bridge

2. Observer

디자인 패턴

생성 패턴 - 생빌 프로 팩앱싱

: 생성 - 빌더 / 프로토타입 / 팩토리 메서드 / 앱스트랙 팩토리 / 싱글톤

구조 패턴 - 구 브데 퍼플 프록컴어

: 구조 - 브리지 / 데코레이터 / 퍼사이드 / 플라이 웨이트 / 프록시 / 컴포지트 / 어댑터

행위 패턴 - 행 미인이 템옵 스터 비커 스트메체

: 행위 - 미디에이터 / 인터프리터 / 이터레이터 / 템플릿 / 옵져버 / 스테이트 / 비지터 / 커맨트 / 스트레티지 / 메멘토 / 체인 오브 리스판서빌리티

4. 아래 코드에 대한 출력 값을 작성하시오.

void main{

int []result = int[5];

int []arr = [77,32,10,99,50];

for(int i = 0; i < 5; i++) {

result[i] = 1;

for(int j = 0; j < 5; j++) {

if(arr[i] <arr[j]) result[i]++;

}

}

for(int k = 0; k < 5; k++) {

printf(result[k]);

}

}정답: 24513

arr i번째 인덱스에 있는 값외에 i인덱스 값보다 큰 값 갯수만큼 +1

void main{

int []result = int[5]; //크기 5 정수형 배열 result 생성

int []arr = [77,32,10,99,50];

for(int i = 0; i < 5; i++) { // 0~4까지 총 5번 반복

result[i] = 1; //result 배열 = [1, 1, 1, 1, 1]

for(int j = 0; j < 5; j++) {

if(arr[i] <arr[j]) result[i]++; //arr배열의 i번째 인덱스값보다 j번째 값이 더 클 경우 result[i] 인덱스에 1추가

}

}

for(int k = 0; k < 5; k++) { //계산완료된 result 배열 출력(원소별로, 줄넘김 없으므로 연속해서 값만 출력된다.

printf(result[k]);

}

}

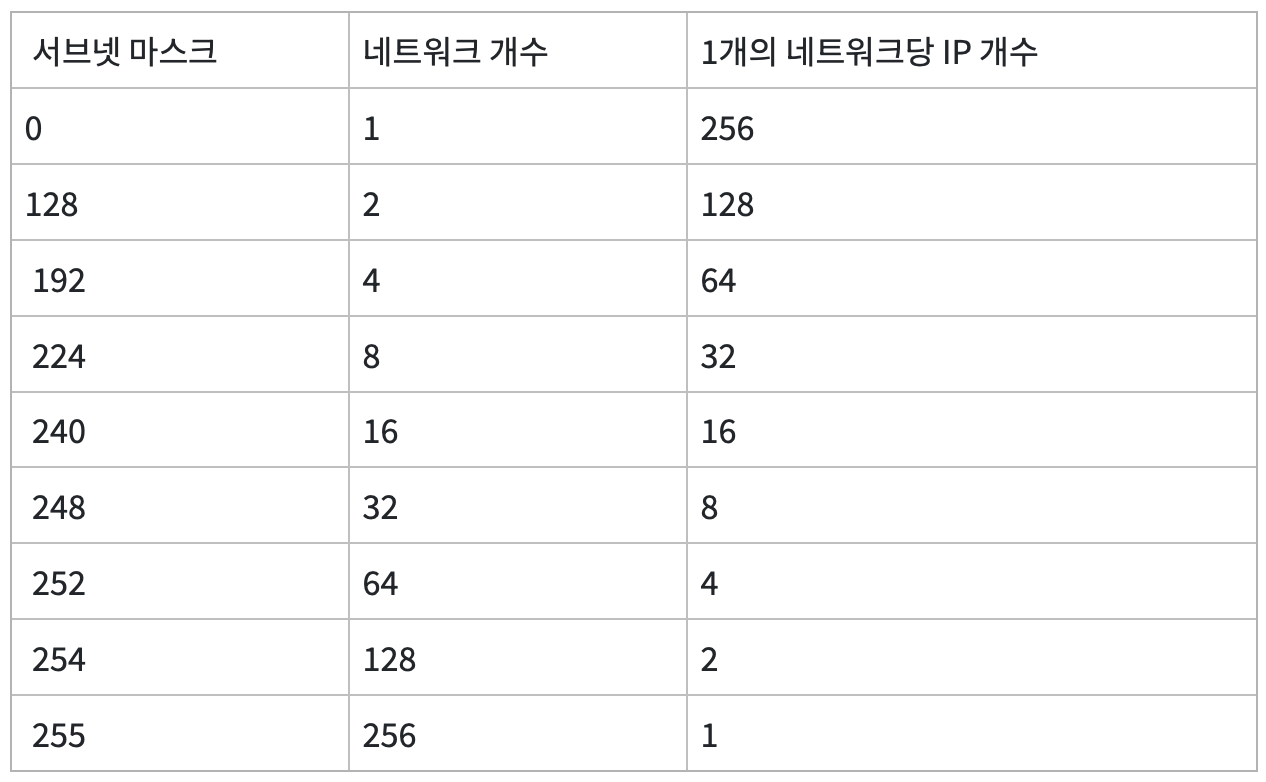

5. 192.168.1.0/24인 네트워크를 FLSM 4개로 분할하였다. 두번째 네트워크 브로드캐스드 IP를 10진수로 변환한 값을 작성하시오.

192.168.1.0/24인 네트워크를 FLSM 4개로 분할하였다. 두번째 네트워크 브로드캐스드 IP를 10진수로 변환한 값을 작성하시오.정답: 192.168.1.127

4개 분할이니까 개당 네트워크수 64/

0 ~ 63 / 64 ~ 127 / 128 ~ 191 / 192 ~ 255

2번째 네트워크 64~127 / 브로드 캐스트는 마지막 127

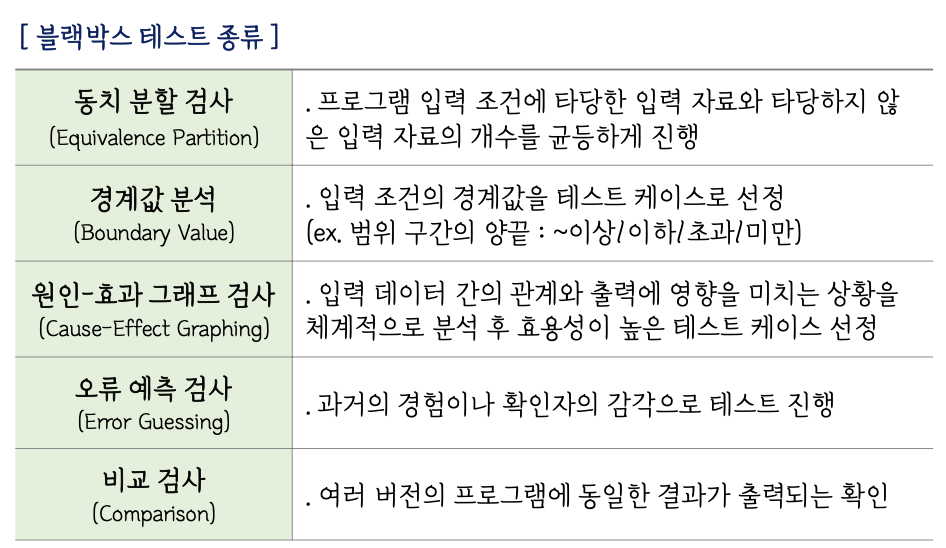

6. 다음과 같이 점수에 따른 금액을 출력하는 알고리즘이 있다. 테스트 입력값을 보고 이와 같은 테스트의 명칭을 적으시오.

[입출력]

점수: 90~100 → 금액: 700만원

점수: 80~89 → 금액: 500만원

점수: 70~79 → 금액: 300만원

점수: 0~69 → 금액: 0만원

[테스트 입력값]

-1, 0, 1, 69, 70, 71, 79, 80, 81, 89, 90, 91, 99, 100, 101정답: Boundary Value Analysis (경계값 분석)

범위 구간의 양끝

7. 아래와 같은 테이블에 SQL 명령어를 적용할 경우 알맞는 출력값을 작성하시오.

insert into 부서 (부서코드, 부서명) value ('10', '영업부'),

('20', '기획부'), ('10', '개발부');

insert into 직원 (직원코드, 부서코드) value ('1000', '10');

insert into 직원 (직원코드, 부서코드) value ('2000', '10');

insert into 직원 (직원코드, 부서코드) value ('3000', '10');

insert into 직원 (직원코드, 부서코드) value ('4000', '20');

insert into 직원 (직원코드, 부서코드) value ('5000', '20');

insert into 직원 (직원코드, 부서코드) value ('6000', '30');

insert into 직원 (직원코드, 부서코드) value ('7000', '30');

SELECT DISTINCT COUNT(직원코드) FROM 직원 WHERE 부서코드 = '20';

DELETE FROM 부서 WHERE 부서코드 = '20';

SELECT DISTINCT COUNT(직원코드) FROM 직원;

정답:

2

7

직원, 부서 테이블이 관련이 없다고 가정

8. 아래 설명에 대한 알맞는 답을 작성하시오.

( 1 ) 은/는 보안학적 측면에서 기술적인 방법이 아닌 사람들간의 기본적인 신뢰를 기반으로 사람을 속여 비밀 정보를 획득하는 기법이다.

( 2 ) 은/는 빅데이터(Big Data)와 비슷하면서도 구조화돼 있지 않고, 더는 사용하지 않는 ‘죽은’ 데이터를 의미한다. 일반적으로 정보를 수집해 저장한 이후 분석이나 특별한 목적을 위해 활용하는 데이터가 아니며, 저장공간만 차지하고 이러한 이유로 심각한 보안 위험을 초래할 수 있다.정답:

1. 사회공학

2. 다크 데이터

9. 다음 파이썬 코드에 대한 출력값을 작성하시오.

TestList = [1,2,3,4,5]

TestList = list(map(lambda num : num + 100, TestList))

print(TestList)정답: [101,102,103,104,105]

map 함수, lambda 함수

map(함수, 입력들)

lambda 매개변수 : 표현식

10. 다음 보안 관련 설명으로 가장 알맞는 용어를 작성하시오.

( )은/는 머신러닝 기술을 이용하여 IT 시스템에서 발생하는 대량의 로그를 통합관리 및 분석하여 사전에 위협에 대응하는 보안 솔루션이다.

서로 다른 기종의 보안솔루션 로그 및 이벤트를 중앙에서 통합 수집하여 분석할 수 있으며,네트워크 상태의 monitoring 및 이상징후를 미리 감지할 수 있다.정답: SIEM

SIEM은 SIM(보안 정보 관리)+ EM(이벤트 관리)의 보안 솔루션

Security Information & Event Management

보안 경고의 실시간 분석 제공

로그 및 이벤트 통합 관리 / 빅데이터 기반 보안 솔루션

11. 다음 보기 중 형상 관리 도구에 해당하는 것을 모두 고르시오.

ATM, CVS, OLAP, DDOS, SVN, Cyber Kill Chain, OLTP, Git정답: CVS, SVN, Git

형상관리 : 소프트웨어 개발 프로세스 각 단계에서 소프트웨어의 변경점을 체계적으로 관리하는 일련의 활동

1. 공유 폴더 방식 (ex. ~CS(Control System) - RCS, SCCS, PVCS, QVCS)

2. 클라이언트/서버 방식 (ex. CVS(Concurrent Version System), SVN(Subversion), CVSNT)

3. 분산 저장소 방식 (ex. Git, GNU arch)

ATM(Asynchronous Transfer Mode) : 비동기 전달 방식

CVS(Concurrent Versions System, 동치 분할 시스템)

- 개발과정에서 사용하는 파일들의 변경 명세를 관리하기 위한 시스템

OLAP(Online Analytical Processing, 온라인 분석 처리)

- 대용량 데이터를 다차원 분석하기 위한 프로그램

DDOS(Distributed Denial of Service, 분산 서비스 거부)

- 처리할 수 있는 용량을 초과하는 통신 요청과 데이터를 표적 장치의 IP 주소로 보내어 온라인 서비스 중단을 시도하는 사이버 공격의 한 형태

SVN(Subversion)

- CVS의 단점을 보완하여 만들어진 형상관리도구

Cyber Kill Chain

- 공격자의 입장에서 사이버 공격 활동을 파악, 분석해 공격 단계 별로 조직에게 가해지는 위협 요소를 제거하거나 완화하자는 것

OLTP(Online Transaction Processing)< - > OLAP

- 네트워크 상의 여러 이용자가 실시간으로 데이터베이스의 데이터를 갱신하거나 조회하는 등의 단위작업을 처리하는 방식을 말한다

Git

- 소스코드를 여러 개발 PC와 저장소에 분산하여 자장할 수 있음

12. STUDENT 테이블에서 컴퓨터과 학생 50명, 전기과 학생 100명, 인터넷과 학생 50명의 정보가 저장되어 있을 때, 다음 SQL문의 실행 결과에 따른 튜플의 수는? (단, DEPT 칼럼은 학과명이다.)

1) SELECT DEPT FROM STUDENT;

2) SELECT DISTINCT DEPT FROM STUDENT;

3) SELECT COUNT(DISTINCT DEPT) FROM STUDENT WHERE DEPT = '인터넷과';정답

1) 200

2) 3

3) 1

튜카: 튜플(행) = 카디널리티 = 행 = 레코드 = 줄

COUNT (DISTINCT A) => 중복제외 A개수

13. 다음 코드에 대한 출력 값을 작성하시오.

int n;

int k;

int s;

int el = 0;

for(n=6; n<=30; n++){

s=0;

k=n/2;

for(int j=1; j<=k; j++){

if(n%j==0){

s=s+j;

}

}

if(s==n){

el++;

}

}

printf("%d", el);정답: 2

6이상 30이하의 완전수 찾기

6 == 1 + 2 + 3

28 == 1 + 2 + 4 + 7 + 14

14. 아래 설명에 대하여 알맞는 답을 작성하시오.

( 1 )은/는 프로세서(processor) 안에 독립적인 보안 구역을 따로 두어 중요한 정보를 보호하는 ARM사에서 개발한 하드웨어 기반의 보안 기술로 프로세서(processor) 안에 독립적인 보안 구역을 별도로 하여, 중요한 정보를 보호하는 하드웨어 기반의 보안 기술이다.

( 2 )은/는 사용자들이 사이트에 접속할 때 주소를 잘못 입력하거나 철자를 빠뜨리는 실수를 이용하기 위해 유사한 유명 도메인을 미리 등록하는 일로 URL 하이재킹(hijacking)이라고도 한다.정답:

1. Trustzone

2. typosquatting

15. 아래 설명에 대하여 괄호 안에 들어갈 알맞는 용어를 작성하시오.

( 괄호 )은/는 여러 개의 사이트에서 한번의 로그인으로 여러가지 다른 사이트들을 자동적으로 접속하여 이용하는 방법을 말한다. 일반적으로 서로 다른 시스템 및 사이트에서 각각의 사용자 정보를 관리하게 되는데 이때 하나의 사용자 정보를 기반으로 여러 시스템을 하나의 통합 인증을 사용하게 하는 것을 말한다. 즉 하나의 시스템에서 인증을 할 경우 타 시스템에서는 인증 정보가 있는지 확인하고 있으면 로그인 처리를 하도록 하고, 없는 경우 다시 통합 인증을 할 수 있도록 만드는 것을 의미한다.( SSO / Single Sign On /싱글 사인 온 )은/는 여러 개의 사이트에서

한번의 로그인으로 여러가지 다른 사이트들을 자동적으로 접속하여 이용하는 방법을 말한다.

일반적으로 서로 다른 시스템 및 사이트에서 각각의 사용자 정보를 관리하게 되는데

이때 하나의 사용자 정보를 기반으로 여러 시스템을 하나의 통합 인증을 사용하게 하는 것을 말한다.

즉 하나의 시스템에서 인증을 할 경우 타 시스템에서는 인증 정보가 있는지

확인하고 있으면 로그인 처리를 하도록 하고,

없는 경우 다시 통합 인증을 할 수 있도록 만드는 것을 의미한다.정답: SSO(Single Sign On)

하나의 시스템에서 인증을 할 경우 타 시스템에서는 인증 정보가 있는지 확인하고 있으면 로그인 처리를 하도록 하고, 없는 경우 다시 통합 인증을 할 수 있도록 만드는 것을 의미

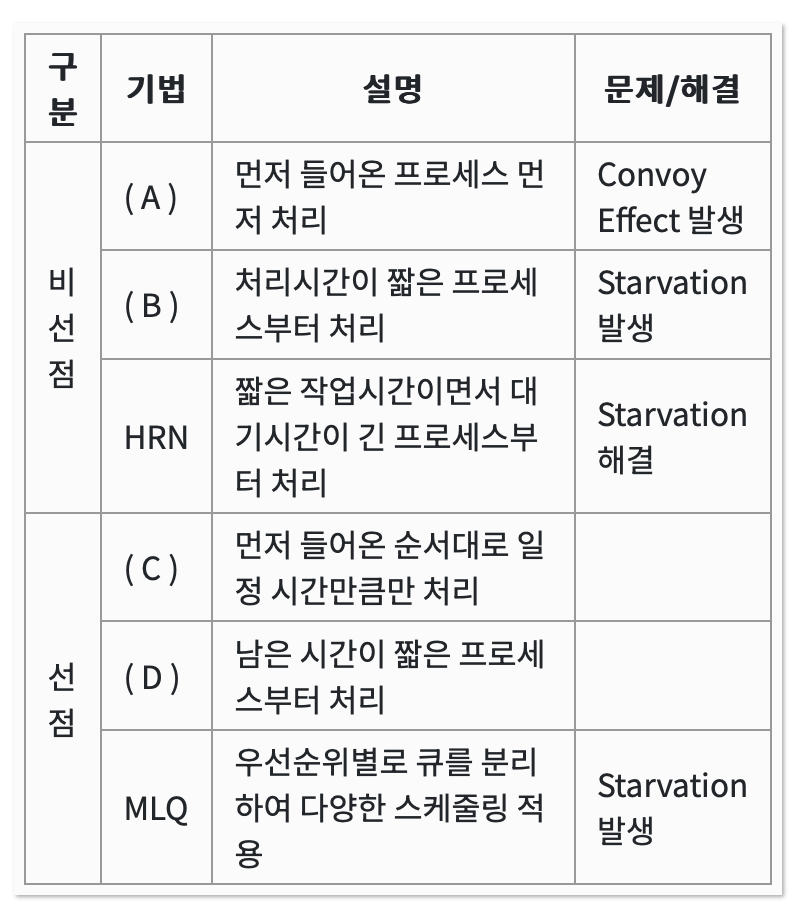

16. 다음은 스케줄링에 관한 내용이다. 괄호안에 알맞는 답을 작성하시오.

정답:

FCFS

SJF

RR (라운드 로빈)

SRT

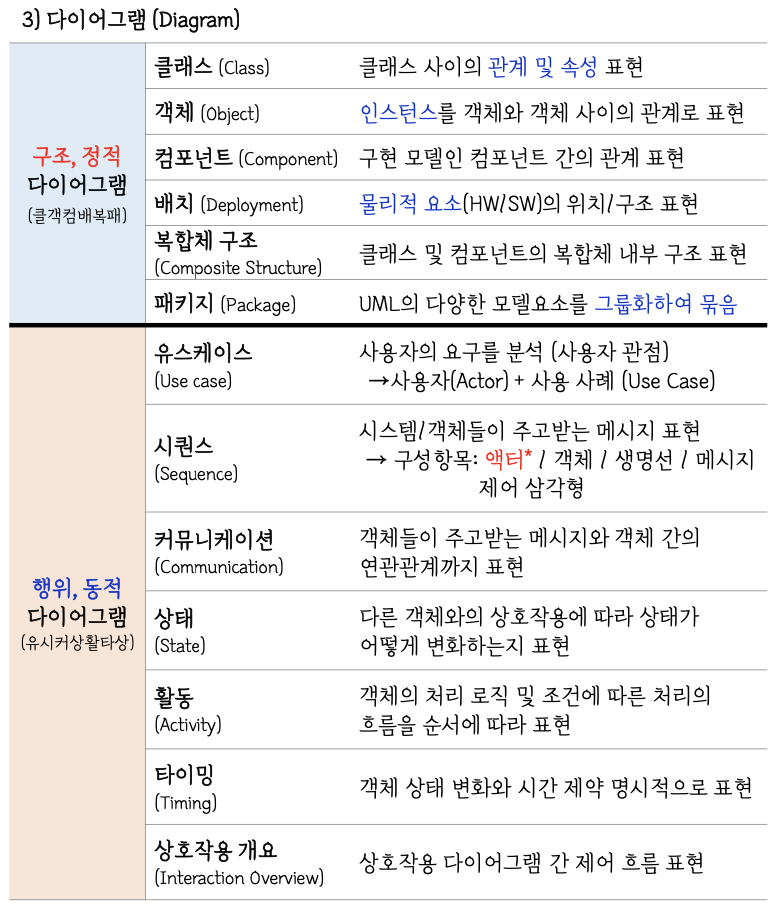

17. 다음은 UML에 관한 설명이다. 괄호안에 알맞는 답을 작성하시오.

UML은 통합 모델링 언어로써, 시스템을 모델로 표현해주는 대표적인 모델링 언어이다.

구성 요소로는 사물, ( 1 ), 다이어그램으로 이루어져 있으며, 구조 다이어그램 중, ( 2 ) 다이어그램은 시스템에서 사용되는 객체 타입을 정의하고, 그들 간의 존재하는 정적인 관계를 다양한 방식으로 표현한 다이어그램이다. 또한 UML 모델링에서 ( 3 )은/는 클래스와 같은 기타 모델 요소 또는 컴포넌트가 구현해야 하는 오퍼레이션 세트를 정의하는 모델 요소이다.정답:

1. 관계

2. 클래스

3. 인터페이스

#사관다 - 사물, 관계, 다이어그램

#클객컴 배복패 - 클래스, 객체, 컴포넌트, 배치, 복합체 구조, 패키지

UML 다이어그램

구조적 다이어그램(=정적 다이어그램) => 클객 컴배 복패

행위적 다이어그램(=동적 다이어그램) => 유시커 상활타

클래스: 클래스의 속성 및 연산과 클래스 간 정적 관계를 표현한 다이어그램

※ 인터페이스 : 클래스/컴포넌트가 구현해야하는 오퍼레이션 세트를 정의하는 모델 요소

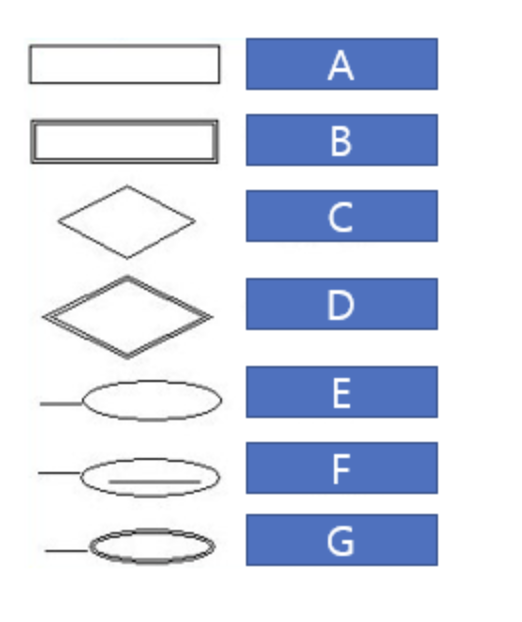

18. 다음은 E-R다이어그램의 표기 방법이다. 각 칸에 들어갈 알맞은 답을 골라 쓰시오.

다중값 속성

약한 개체 타입

키 속성

개체 타입

속성

관계 타입

약한 관계 타입정답:

A 개체 타입

B 약한 개체 타입

C 관계 타입

D 약한 관계 타입

E 속성

F 키 속성

G 다중값 속성

* 개체-관계 다이어그램 기호

개체 : ㅁ

관계 : ◇

속성 : Ο

다중 값 속성 : ◎

관계 속성 연결 : -

19. 다음 자바 코드에 대한 출력 값을 작성하시오.

public class Main {

static int[] MakeArray(){

int[] tempArr = new int[4];

for(int i=0; i<tempArr.Length;i++){

tempArr[i] = i;

}

return tempArr;

}

public static void main(String[] args){

int[] intArr;

intArr = MakeArray();

for(int i=0; i < intArr.Length; i++)

System.out.print(intArr[i]);

}

}정답:0123

tempArr[0] = 0, tempArr[1] = 1, tempArr[2] = 2, tempArr[3] = 3

20. 다음 자바 코드에 대한 출력 값을 작성하시오.

public class Exam {

public static void main(String[] args){

int a = 0;

for(int i=1; i<999; i++){

if(i%3==0 && i%2!=0)

a = i;

}

System.out.print(a);

}정답: 993

999에 제일 가까우면서 - 3의 배수&& 짝수 아님

'자격증 > 정처기' 카테고리의 다른 글

| [정보처리기사 실기] 2023년 2회 기출문제 풀이 (0) | 2025.02.14 |

|---|---|

| [정보처리기사 실기] 2023년 1회 기출문제 풀이 (0) | 2025.02.14 |

| [정보처리기사 실기] 2022년 2회 기출문제 풀이 (0) | 2025.02.14 |

| [정보처리기사 실기] 2022년 1회 기출문제 풀이 (0) | 2025.02.14 |

| [정보처리기사 실기] 2021년 3회 기출문제 풀이 (1) | 2025.02.14 |