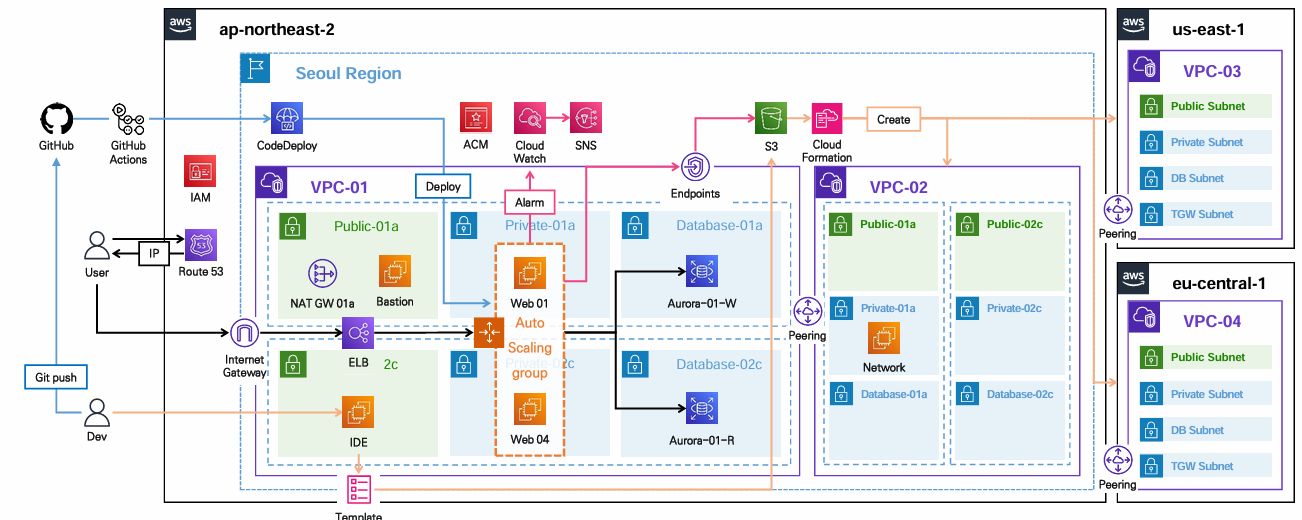

[AWS] Basic Architecture 구성가이드-1

Course Introduction

Basic Architecture

참고)검정선:서비스 플로우

컨테이너 환경을 구축하려면 EKS를 추가하면 됩니다.

Cloud Fundamental

Overview of Cloud

클라우딩 컴퓨팅

- IT리소스를 인터넷 기반 On-Demand주문 방식으로 서비스 하는 개념

특징

| 1. 리소스 공유 | 2. 신속한 확장성 | 3. 주문형 셀프 서비스 | 4. 측정 가능한 서비스 |

|---|

데이터센터

- 서버를 호스팅하기 위한 시설

직접 운영 관리 시 발생하는 어려움

- 운영 관리 비용

- 수요와 관계 없이 유지

- 신속한 확장의 어려움

소프트웨어 적인 서비스란, 하드웨어 물리 영역을 논리적으로 재구성하여 서비스 하는 방식

클라우드는 IT Infrastructure를 소프트웨어적 서비스 제공

Cloud Computing Deployment Model

클라우드 배포 형태

- Public, Private, Hybrid, Muti Cloud

| 클라우드 배포형태 | 내용 |

|---|---|

| Public Cloud | 모두 접근 가능 |

| Private Cloud | 조직 내부에서 통신 |

| Hyrid Cloud | Public& Private |

| Multi Cloud | 다수의 클라우드 서비스로 구성 |

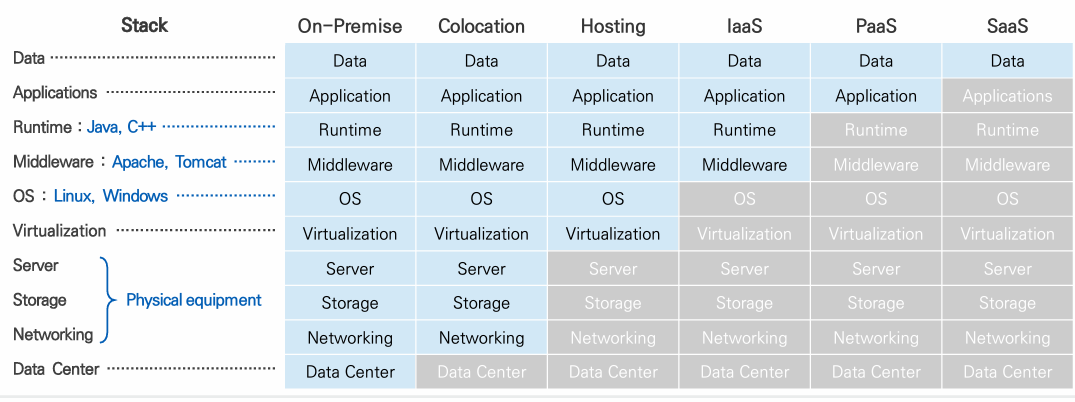

클라우드 서비스 형태

- IaaS, PaaS, SaaS

On-Premise: 모든 요소 관리

IaaS: OS 전까지

PaaS: 소스코드를 관리하고 올린다.

SaaS: 예) mail, MS365

Introduction to the AWS Cloud

Region: 36

Available zone: 114

AWS Regins

- AWS Service가 제공되는 물리적 위치

리전 코드 구조: (지역) + (지리적 위치) + (순번) ex) ap-northeast-2

리전 별 제공되는 서비스는 다름

Available zone

- Region에 배치된 하나 이상의 데이터센터 그룹

- 1개의 리전에는 최소 3개 이상의 AZ로 구성

- 1개의 AZ에는 1개 이상의 데이터센터

- 각 가용영역은 상호 100km 내외의 거리를 이격하여 구성

- 가용영역 간 네트워크는 전용선으로 연결

참고) 데이터센터 기준 (Building, Floor)

AWS Golbal, Region, VPC Servcie Placement

AWS Golbal: 전세계 어디서나 접근

Region: 리전에 종속

VPC Servcie Placement: VPC 내 특정 리전

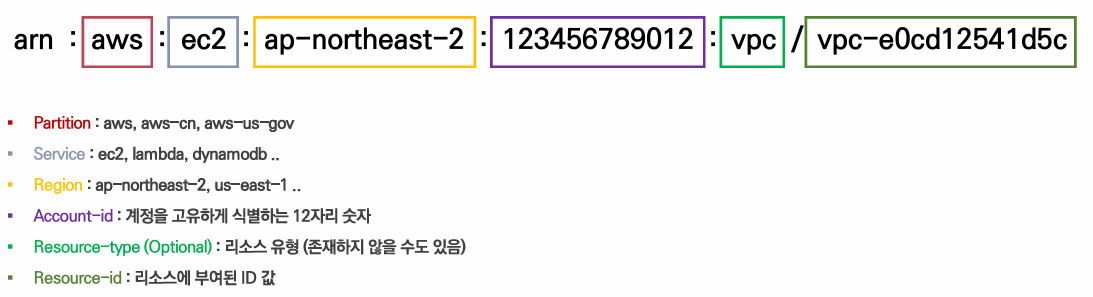

ARN(Amazon Resource Name)

AWS가 서비스를 고유하게 식별하기 위해서 부여하는 네이밍컨벤션

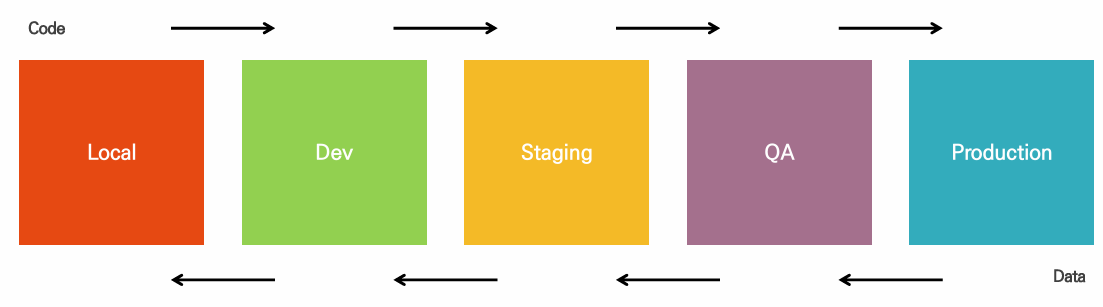

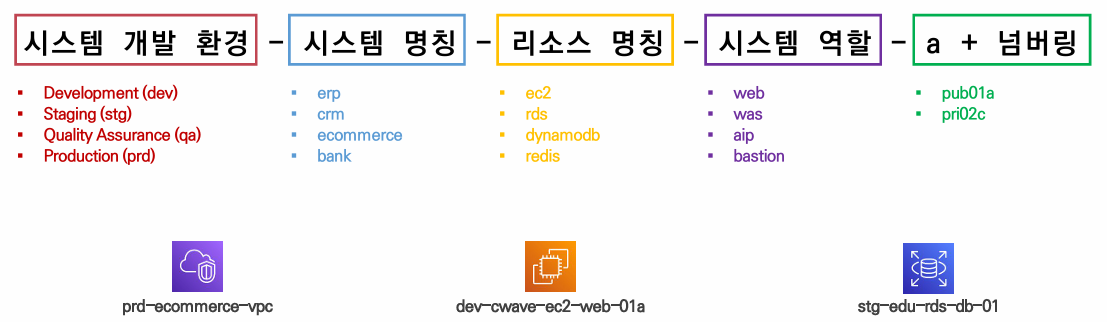

시스템 개발환경의 분류

Local - 개인 단말기

Dev - 개발환경

Stagaing - 운영 환경 99% , 1%데이터 다름

QA - 품질

Prdouction

- 보안 이중화 등 안전한 환경

- 장애가 나면 안됌

- 고객이 실제 접속

(Stagaing, QA 비용, 인력 문제로 안하는 경우 있음)

kebab-case

사용자가 생성한 리소스의 네이밍 컨벤션

AWS Cloud Architechure - Basic

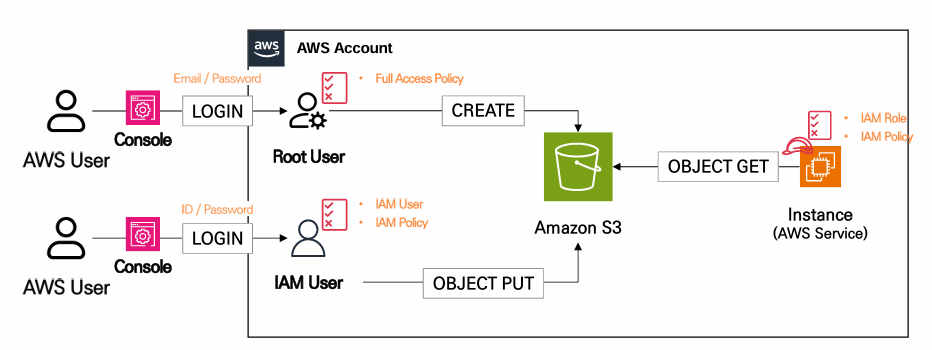

IAM for State

IAM

사용자,권한,행동/행위대상

| Who 누가(사용자) | Can Access 접근할 수 있다 or 없다(권한) | What 무엇을 (행동 / 행위대상) |

|---|

1. Identity: 보안주체(Principal)

| 보안주체 | 설명 |

|---|---|

| Rood User(Account) | 모든 권한 소유, 초기 설정 후 사용 지양, 등록된 이메일 주소로 접근 |

| IAM User - 1:1 | 부여된 권한만 행사, 장기자격증명, 생성된 자격(IP/PW)으로 접근 |

| IAM Role - N | 부여된 권한만 행상, 임시자격증명, AWS API를 사용해 접근 |

| AWS Service(Application) | 사용자 대신 작업 수행, IAM User(Access, Secret Key)/IAM Role 이용 작업 수행 |

Root User 초기 설정 후 사용하지 않는 것을 권장

- Root User MFA

- Password Policy

- 대체 연락처 설정

- Admin User 생성

제외하고 사용 제한

AWS User와 AWS Service 동작 구조

2. Access Management

JSON 구조로 구성된 정책 문서를 기반으로 사용자의 권한을 관리한다.

Network Baseline

네트워크 3가지 설계 포인트

- SEGMENTATION

- CONNECTIVITY

- SECURITY

IP Address

Internet에연결된 장치를 식별가능하게해주는고유 주소

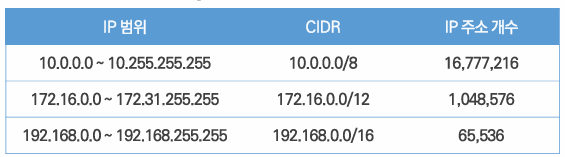

CIDR (Classless Inter-Domain Routing)

Classful 할당 방식 보다 IP주소를 더 효율적으로 사용하기 위해 네트워크 주소와 호스트 주소로 구분

내부 네트워크망 구성은 Private IP Address Range 내 할당

- Public IP Address Range를 할당 할 경우 IP 충돌

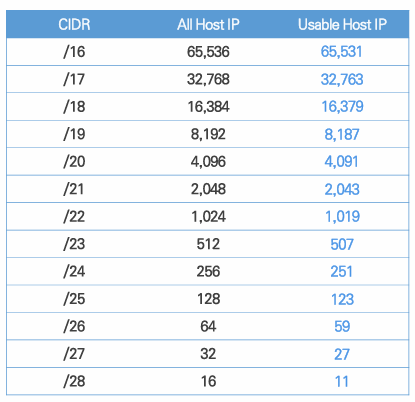

Usable IP Address Range in AWS VPC per CIDR

- AWS에 의해 예약된 IP를 제외 나머지 자유롭게 사용

- Default Network Reserved HostIP

x.x.x.0 : Network Address

x.x.x.255 : Broadcast Address - AWSReserved Host IP

x.x.x.1 : VPC Router

x.x.x.2 : DNS Server

x.x.x.3 : Future use

Virtual Private Cloud

- 가상 사설 네트워크: 외부와 격리된 네트워크를 사용자가 원하는 IP 대역(CIDR Block)으로 구성.

- CIDR Block 설정:

- 범위: /28 ~ /16

- 설정 후 수정 불가

- 최대 5개 생성 가능(추가 생성은 AWS 요청 필요).

- Secondary CIDR Block:

- 네트워크 확장 시 최대 5개 추가 가능(추가 생성은 AWS 요청 필요)

- Region 종속:

- 리소스는 특정 Region에 종속

- 복수 Region 간 VPC 확장 제한

- VPC 내부에서 Availability Zone을 자유롭게 활용 가능

- VPC 의존성: 대부분의 AWS 서비스는 VPC와 연계되므로, VPC 개념 이해가 필수

Subnet

Amazon VPC 네트워크 내부에 더욱 세부화한 네트워크

Public Subnet

외부에서 접근 가능한네트워크영역(인터넷망)

Private Subnet

외부에서 접근 불가능한 네트워크영역(내부통신만 가능)

내부 리소스가 외부로 통신하는 트래픽만 허용 가능

Internet Gateway와 NAT Gateway

Internet Gateway & Public Routing Table

VPC당 하나만 할당

양방향 통신 지원

NAT Gateway & Private Routing Table

주소 변환: 내부(프라이빗) IP 주소를 공용(퍼블릭) IP 주소로 바꿔 외부와 통신

공유 방식: 하나의 퍼블릭 IP를 공유하여 외부와 통신

일방향 제한: 내부→외부

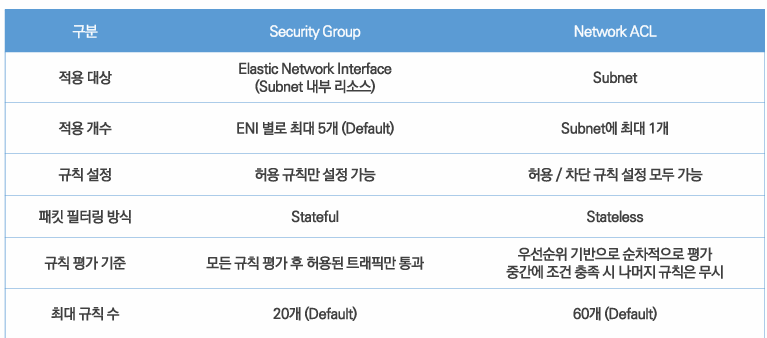

Network Security

NACL(Network Access Control List)

서브넷에 접근 허용할 트래픽 정보를 관리하는 가상의 방화벽 서비스

- Subnet 단위로 적용가능

- In-bound / Out-bound 트래픽의 허용 / 차단 규칙 모두 정의

- 규칙 우선순위 설정

- 상태 비저장(Stateless) 방식 방화벽

- Network ACL Quotas

- 최대규칙수: 20개(Default)~ 40개

Security Group

리소스에 접근 허용

- VPC 내부에 ENI를 갖는 모든 리소스에 적용 가능

- ENI에 여러 개의 보안그룹 적용 가능

- In-bound / Out-bound 트래픽의 허용 규칙만 정의

- 상태저장(Stateful)방식 방화벽

- Security Group Quotas

- 최대규칙수: 60개(Default)~ 200개(AWS 요청시최대)

- ENI 별 최대 할당 개수: 5개(Default)~ 16개(AWS 요청 시 최대)

- 1개의 리소스 최대 규칙 적용 수: 1,000개(초과불가)

Network ACL과 Security Group의비교 ★★★

- Network ACL은 모든 트래픽을 허용하고, 차단할 특정 IP Address 대역이나 Port를 지정 차단하는 방식으로 사용

- SecurityGroup은 리소스 단위로 각 허용되어야 할 Protocol, Port를 세부적으로 지정하는방식으로사용

Computing Service

Elastic Compute Cloud

VSS(Virtual Server Structure)

IaaS의 가장 대표적인 서비스로 가상화된 컴퓨팅 자원(인스턴스)을 제공

EC2 Naming Rule Family, Generation, Attributes, Size로 구성

Family: 기능 별로 그룹으로 묶어 패밀리 단위

Generation: 비용이 낮아지거나 성능이 향상

Attributes & Size: 추가 지원되는 기능에 따라Attributes가 붙음

Amazon Machine Image

EC2 인스턴스를 실행하는데 필요한 설정 정보를 모은 단위(템플릿)

- 리전 단위로 저장

- AMI 데이터 자체는 S3에 저장

- AMI 구성 요소 3가지

- 루트 볼륨 템플릿

- 인스턴스 시작 설정 값

- AMI 권한 관리 정보

EC2 Instance AMI & Marketplace

AWS AMI, MarketplaceAMI, Commuity AMI(보안 안정성 떨어짐), SharingAMI(특정 사용자 오픈)

AMI 활용 사례

CI/CD 개발 환경이 사전 구성된 AMI로 테스트 환경

Auto Scaling

보안 소프트웨어가 사전 설치된 AMI

백업 복원

Public IP와 Elastic IP의 차이

| Public IP | Elastic IP |

|---|---|

| 자동 할당 되는 IP ※ Subnet 옵션 중 Auto-assign Public IP설정 활성화 | 명시적으로 생성 후 직접 할당 |

| 비영구적 IP(다시 시작하면 변경) | 영구적인 IP |

| 무과금 | 유료 |

User Data

초기 설정을 자동화하기 위해 제공하는 스크립트(명령어)

- root 권한

- User Data Script 실행 관련 로그는/var/log/cloud-init-output.log 에 기록

- 최대길이는 16KB