728x90

학습 목표

- TCP기반 스캐닝 도구를 이용한 원격 호스트의 포트정보 수집능력 습득

주요 내용

- 원격 네트워크에 대한 포트스캐닝을 위한 피버팅(Pivoting) 환경 조성

- 메타스플로잇 프레임워크의 TCP기반 포트 스캐너가 발생시키는 패킷 분석

실습 내용

- 메타스플로잇에 내장된 포트 스캐닝 모듈을 로딩합니다.

- 포트스캐닝 모듈을 이용하여 포트스캐닝을 수행합니다.(피버팅 처리 전)

- 패킷분석 도구를 사용하여 공격자 시스템에서 포트스캐닝 패킷이 직접 발생됨을 확입합니다.

- 메타스폴리잇 내에서 라우팅 테이블을 설정하여 피버팅(Pivoting)환경을 조성합니다.

- 포트스캐닝 모듈을 이용하여 포트스캐닝을 수행합니다.(피버팅 처리 후)

- 패킷분석 도구를 사용하여 거점시스템에서 포트스캐닝 패킷이 발생됨을 확인합니다.

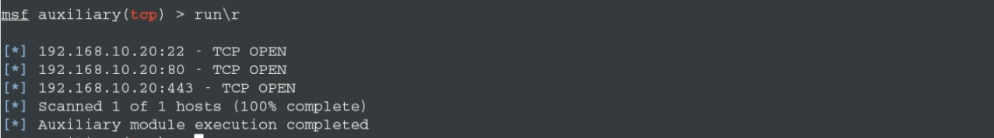

- 표적 시스템이 오픈하고 있는 TCP포트를 확인합니다.

STEP1.메타스플로잇의 TCP기반 포트 스캐닝 모듈 로딩

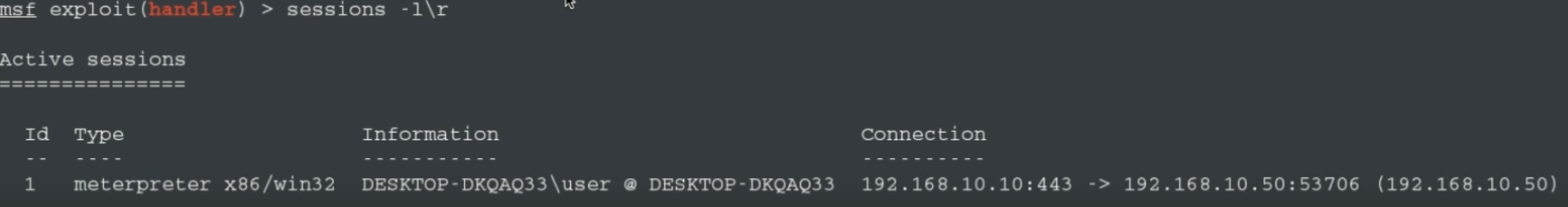

- 현재 원격 통제 가능한(세션 연결이 되어 있는)거점 시스템의 목록을 확인합니다.

- 메타스플로잇에서 제공하는 TCP기반 포트 스캐닝 모듈을 로딩합니다.

msf exploit(handler) > session -l

//현재 세션 연결이 되어 있는 공격대상 시스템들을 나열함

msf exploit(handler) > use auxiliary/scanner/portscan/tcp

//메타스플로잇 프레임워크의 TCP기반 포트스캐너 모듈을 로딩

msf auxiliary(tcp) > show options

//로드된 모듈에서 입력 가능한 옵션들을 확인

공격자시스템의 화면

메타스플로잇의 핸들러 모듈 c2 시스템 구동

표적 네트워크가 백도어 프로그램이 동작해야 메타스플로잇의 핸들러 모듈이 원격쉘 수행 가능

jobs를 통해 동작시킨 핸들러 모듈이 백그라운드에 동작함을 알 수 있습니다.

현재 1-1000번 포트를 보고 있어서 노이즈를 줄이기 위해 포트 번호 지정해서 스캐닝하겠습니다.

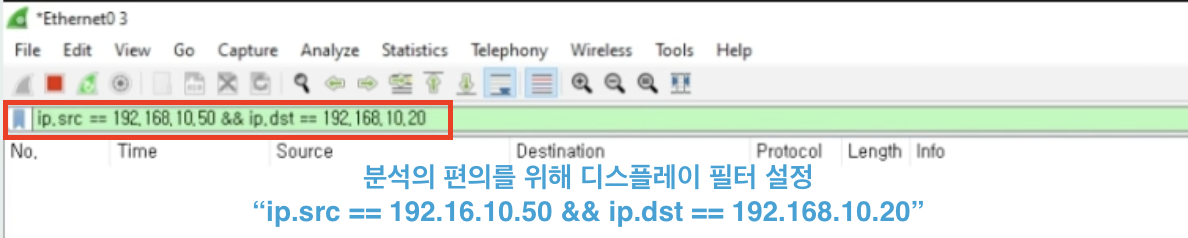

Step2. 발생되는 패킷 분석을 위한 패킷분석 프로그램 실행

- 공격자 시스템에서(Attacker)패킷 분석 프로그램(Wireshark)을 실행합니다.

- 공격자 시스템에서 패킷을 분석하는 이유는 피버팅 환경이 조성되지 않은 상태에서는 공격자 시스템에서 직접 포트스캐닝 패킷이 발생된다는 것을 확인하기 위해서입니다.

- 표적 네트워크는 공격자 시스템의 직접적 네트워크 접근이 안되므로 스캐닝이 제대로 되지 않을 것입니다.

- 거점 시스템(Victim)에서 패킷 분석 프로그램(Wireshark)를 실행합니다.

- 거점 시스템에서 패킷분석을 수행하는 이유는 피버팅 환경이 조성되지 않으면 거점 시스템 통해 포트스캐닝이 발생되지 않는다는 것을 확인하기 위해서 입니다.

출발지 50번, 목적지 20번

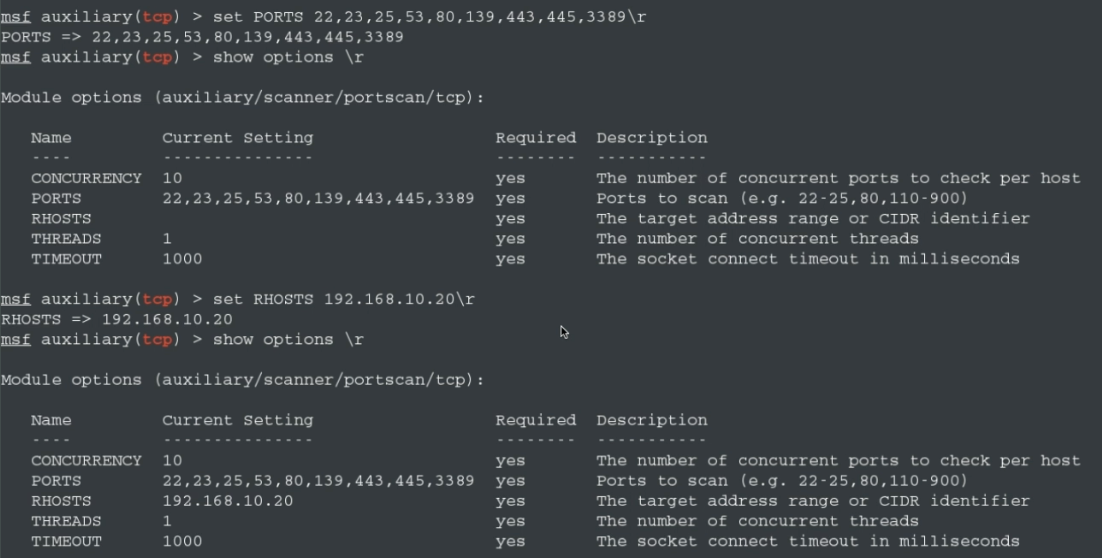

STEP3. 포트 스캐닝 프로그램 실행(피버팅 환경 조성 전)

- 메타스플로잇 프레임워크에서 제공해주는 TCP기반 포트 스캐닝 도구를 실행해 봅니다.

- 포트스캐닝 대상은 라이브 호스트 스캐닝을 통해 사전에 확인된 192.168.10.20 시스템입니다.

- 포트스캐닝 대상 시스템은 "22, 80, 443" TCP 포트가 열려 있다고 보여지는데, 이는 본 코스 가상환경 시나리오 실습 편의상 공격자 시스템을 표적 네트워크와 동일한 네트워크에 두었기 때문입니다. 일반적인 시나리오의 경우 포트스캐닝이 제대로 이루어지지 않을 것입니다.

msf auxiliary(tcp) > set PORTS 21,22,23,53,80,139,443,445,3389

//포트 스캐닝 대상 포트를 지정함

msf auxiliary(tcp) > set PHOSTS 192.168.10.20

//포트 스캐닝 대상 호스트를 지정함

msf auiliary(tcp) > show options

//파라미터 지정이 제대로 되었는지 확인함

msf auiliary(tcp) > run

//포트 스캐닝 모듈 실행

3389 RCP포트

스캐닝 속도를 올리고 싶으면 스레드 갯수를 늘린다.

STEP4. 포트 스캐닝 프로그램이 발생한 패킷 분석

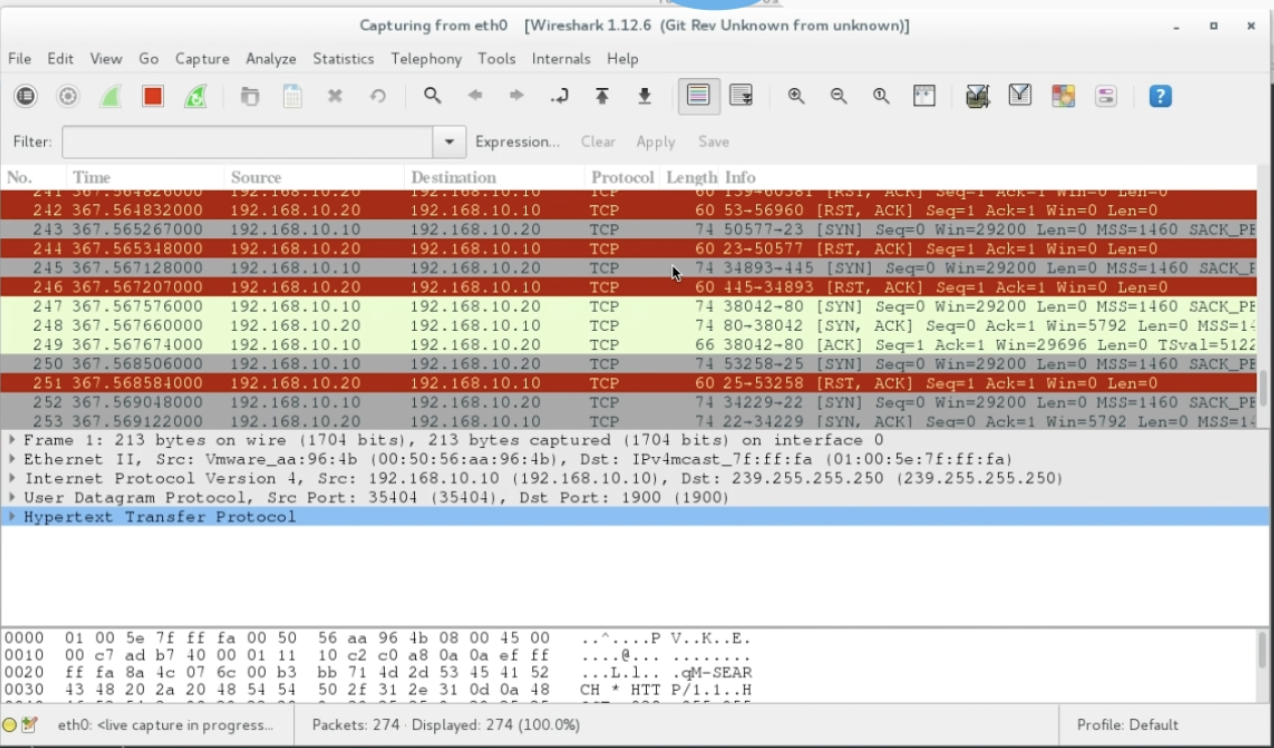

- 공격자 시스템에서 캡처된 패킷을 분석해봅니다.

- 공격자 시스템에서 포트스캐닝을 위한 TCP기반 SYN패킷이 발생되었음을 알 수 있습니다.

- 실제 캠페인 상황이었다면 공격자 시스템의 스캐닝 시도 패킷은 보안솔루션(방화벽, IPS 등)에 의해 차단되므로 제대로된 정보를 얻을 수 없을 것입니다.

- 거점 시스템에서 캡처된 패킷들을 확인합니다.

- 피버팅(Pivoitin) 조치를 취하지 않았기 때문에 시스템에서는 스캐닝과 관련된 어떠한 패킷도 발생하지 않았음을 알 수 있습니다.

STEP5.피버팅(Pivoting) 환경 조성

- 거점 시스템을 통해 스캐닝 패킷이 발생할 수 있도록 공격자 시스템의 메타스플로잇 프레임워크 기능을 이용하여 피버팅 환경을 조성합니다.

- 스캐닝 패킷은 거점 시스템에 연결된 세션을 통해서 라우팅 될 수 있도록 조치합니다.

STEP6. 포트 스캐닝 프로그램 실행(피버팅 환경 조성 후)

- 메타스플로잇 프레임워크에서 제공해주는 TCP 기반 포트 스캐닝 도구를 실행해 봅니다.

- 로프 스캐닝 대상은 라이브 호스트 스캐닝을 통해 사전에 확인된 192.168.10.20 시스템입니다.

STEP6. 포트 스캐닝 프로그램이 발생한 패킷 분석

- 공격자 시스템에서 캡처된 패킷을 분석해 봅니다.

- 공격자 시스템은 거점 시스템과의 C2 통신을 위한 패킷(시나리오에서는 SSL/TLS 패킷)을 제외하고 포트스캐닝과 관련된 패킷이 발생되지 않았음을 알 수 있습니다.

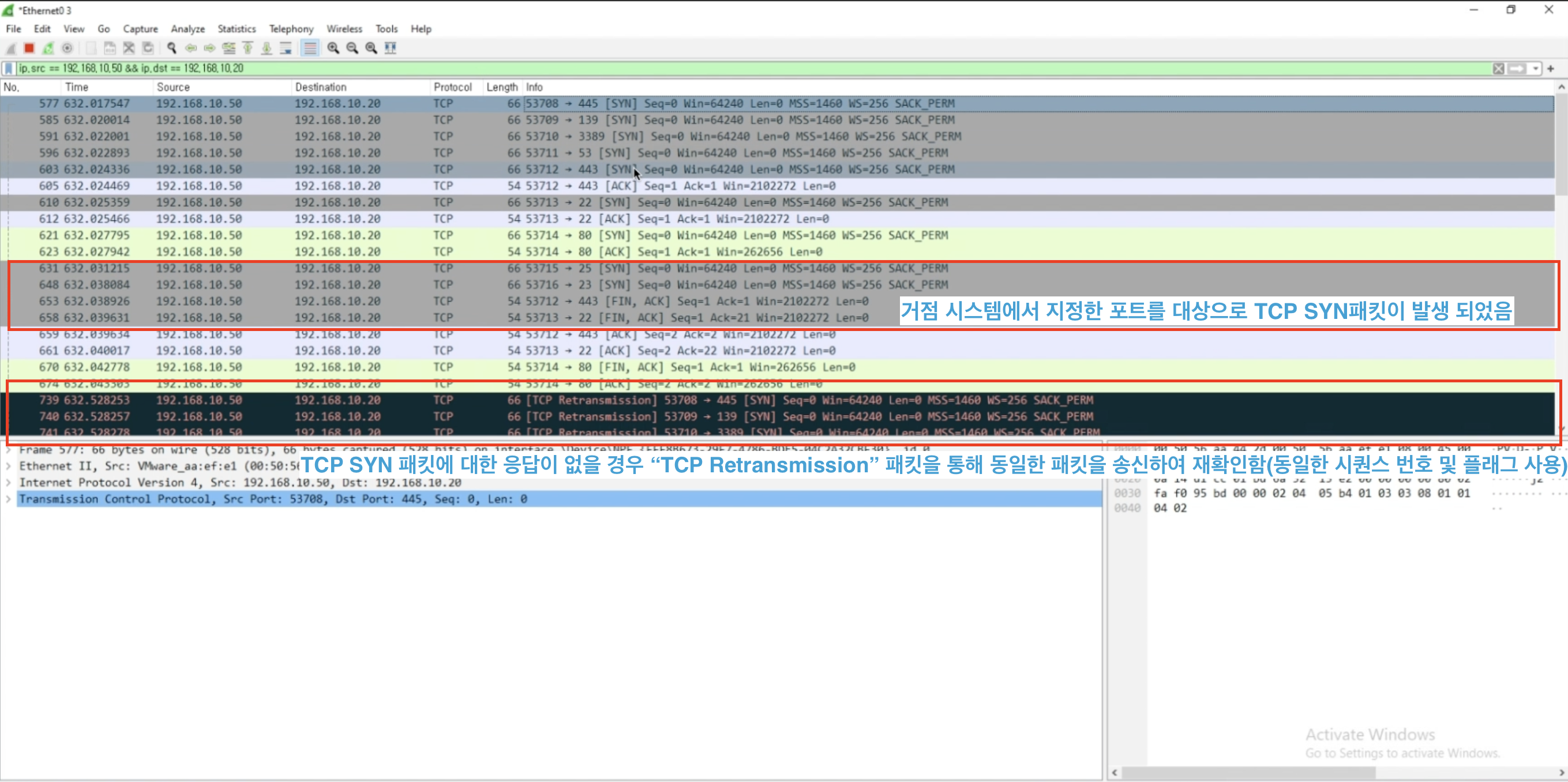

- 거점 시스템에서 캡처된 패킷들을 확인합니다.

- 피버팅(Pivotin) 조치를 취한 후이기 때문에 거점 시스템을 통해 포트 스캐닝 패킷이 발생 되었음을 알 수 있습니다.

- 스캐닝 대상 원격 호스트의 해당 호트가 열려 있을 경우 SYN/ACK(ACK)응답이 발생되고 있음을 알 수 있습니다.

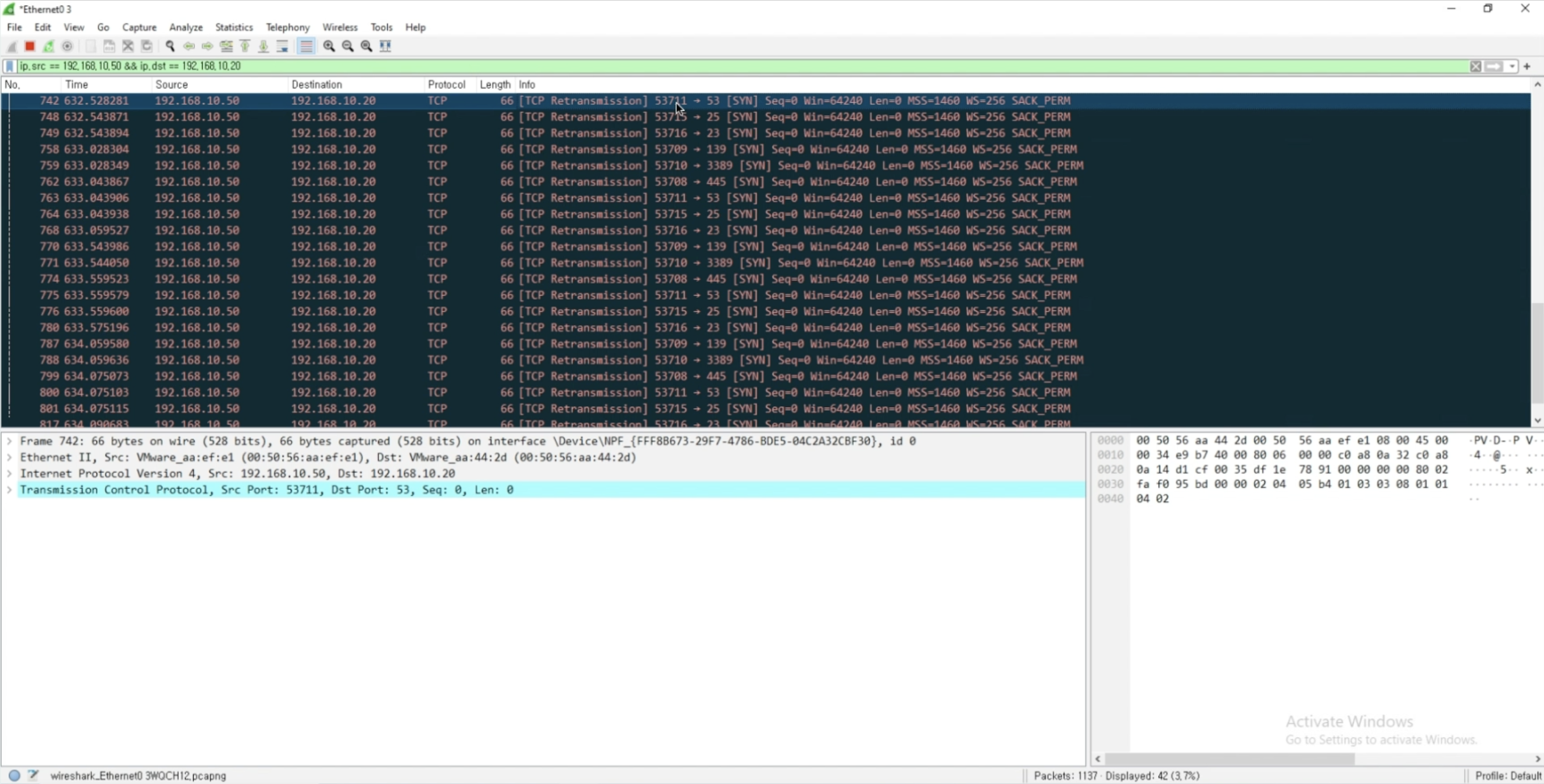

- 스캐닝 대상 호스트에서 TCP SYN 요청에 대한 응답이 없을 경우 동일한 패킷을(TCP Retransmission) 다시 전송하는 것을 알 수 있습니다. 해당 패킷은 이전과 동일한 TCP 헤더설정(시퀀스 번호 및 플래그)을 사용하여 도구가 아닌 운영체제의 TCP/IP 스택에서 자동으로 처리하는 패킷입니다.

강의 요약

- 포스트 익스플로잇 단계에서 표적 네트워크에 대한 포트스캐닝을 하기위해서는 피버팅(Pivotion) 환경이 조성되어 있어야 합니다.

- 오늘날 다양한 형태의 TCP 포트 스캐닝 도구가 존재하며 메타스플로잇 프레임워크 또한 관련 모듈을 제공하므로, 거점 시스템의 원격 세션을 통해 간편하게 포트 스캐닝을 수행할 수 있다.

- 공격자 입장에서는 패킷 노이즈를 줄여야 방어체계 탐지를 최소화할 수 있으므로 조사 대상 포트를 정확히 지정하는 경우가 많다.

출처: KISA 정보보호제품군 실습 훈련 기초2

728x90

반응형

'cs > sec' 카테고리의 다른 글

| [인프라와 웹의 위협기술]7. 윈도우의 권한상승 케이스 분석 - Fodhelper UAC Bypass (0) | 2025.12.18 |

|---|---|

| [인프라와 웹의 위협기술]6. 포트 포워딩을 이용한 피버팅 환경 구성 (0) | 2025.12.16 |

| [인프라와 웹의 위협기술]4. ARP 기반 라이브 호스트 스캐닝 실습 - 파워쉘 스크립트 활용 (1) | 2025.12.11 |

| [인프라와 웹의 위협기술]3. ARP 기반 라이브 호스트 스캐닝의 개념 (1) | 2025.12.10 |

| [인프라와 웹의 위협기술]2. 후속공격 실습을 위한 C2 통신 환경 구축 실습 (0) | 2025.12.10 |