0단계: 준비

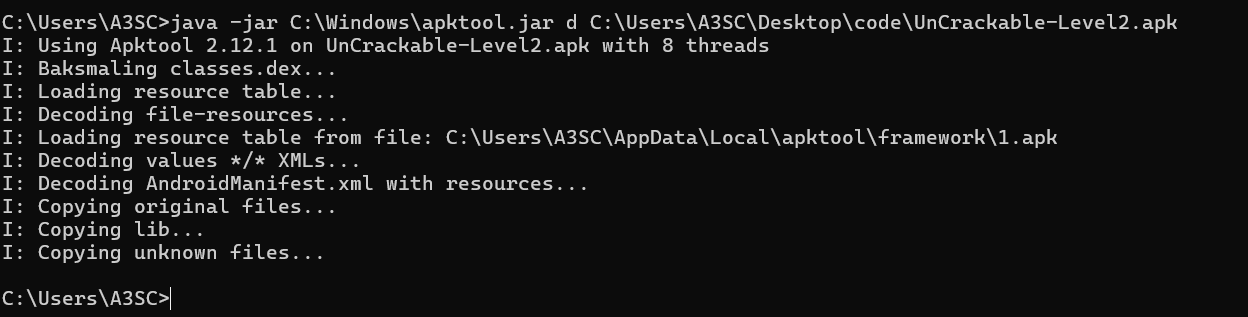

java -jar C:\Windows\apktool.jar d C:\Users\A3SC\Desktop\code\UnCrackable-Level2.apk

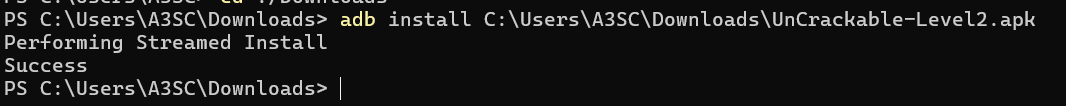

adb 설치

adb install하고 파일 끌어오면 된다.

adb install C:\Users\A3SC\Downloads\UnCrackable-Level2.apk

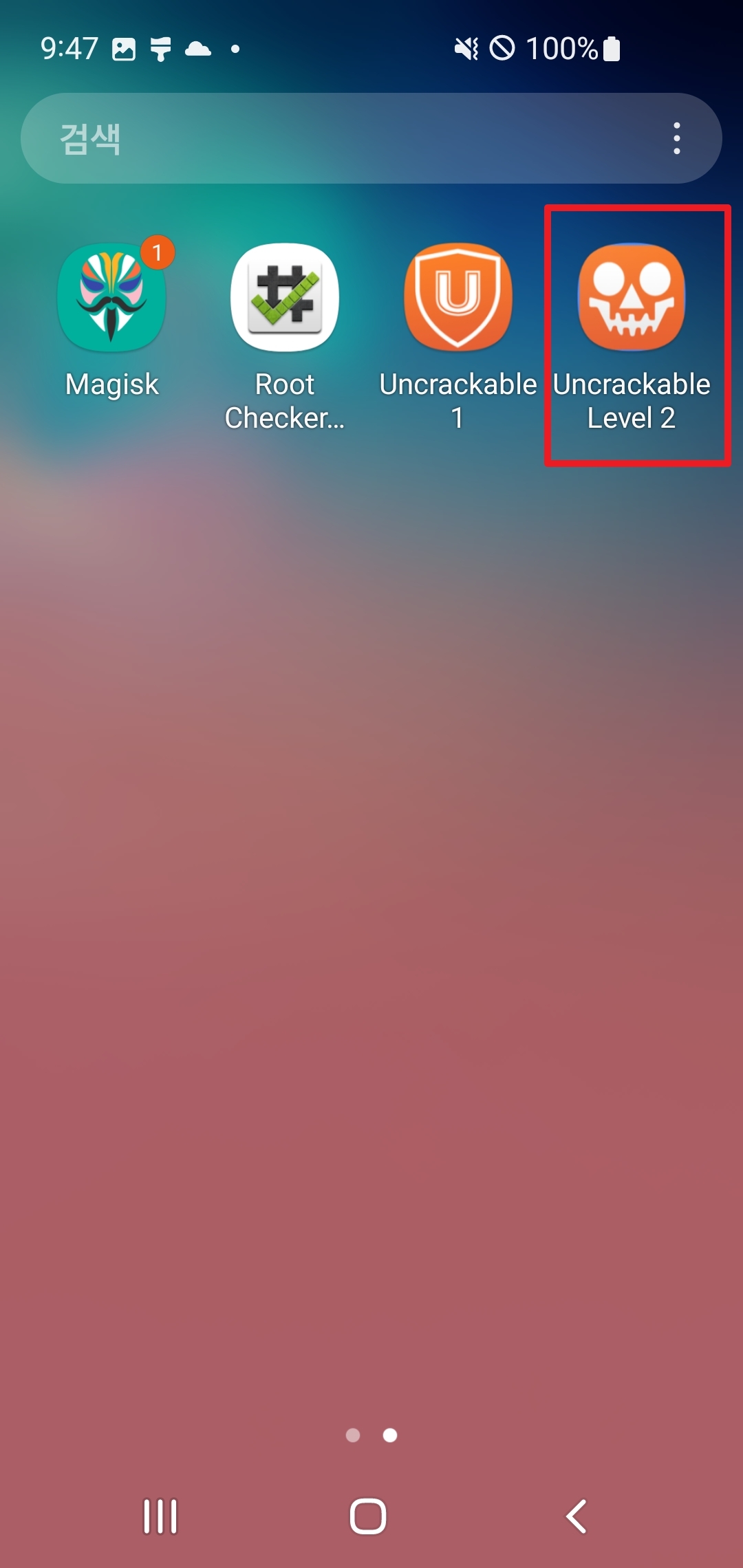

화면에 Uncrackabl Level2가 생김

1단계: Jadx 코드 분석

Tip1.

리소스 AndroidMainifest.xml을 보기

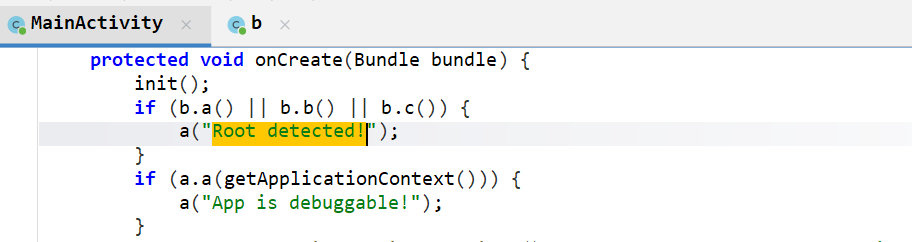

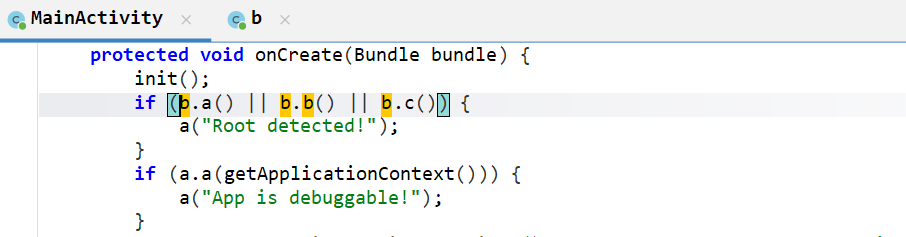

MainActivity - OnCreate - 함수를 타고 들어간다.

(안드로이드 생명주기 OnCreate가 먼저 시작)

알림창 뜬 곳 보기 타고 타고 들어가서 보기

Root detected 알림창을 제거하기 위해 조건문을 false로 바꿈

Java.perform(function(){

var root = Java.use("sg.vantagepoint.a.b");

root.a.implementation = function(){

var retval = this.a();

console.log(retval)

return false;

}

});

Java.perform(function(){

var root = Java.use("sg.vantagepoint.a.b");

root.b.implementation = function(str){

return false;

}

});

Java.perform(function(){

var root = Java.use("sg.vantagepoint.a.b");

root.c.implementation = function(){

var retval = this.c();

console.log(retval)

return false;

}

});

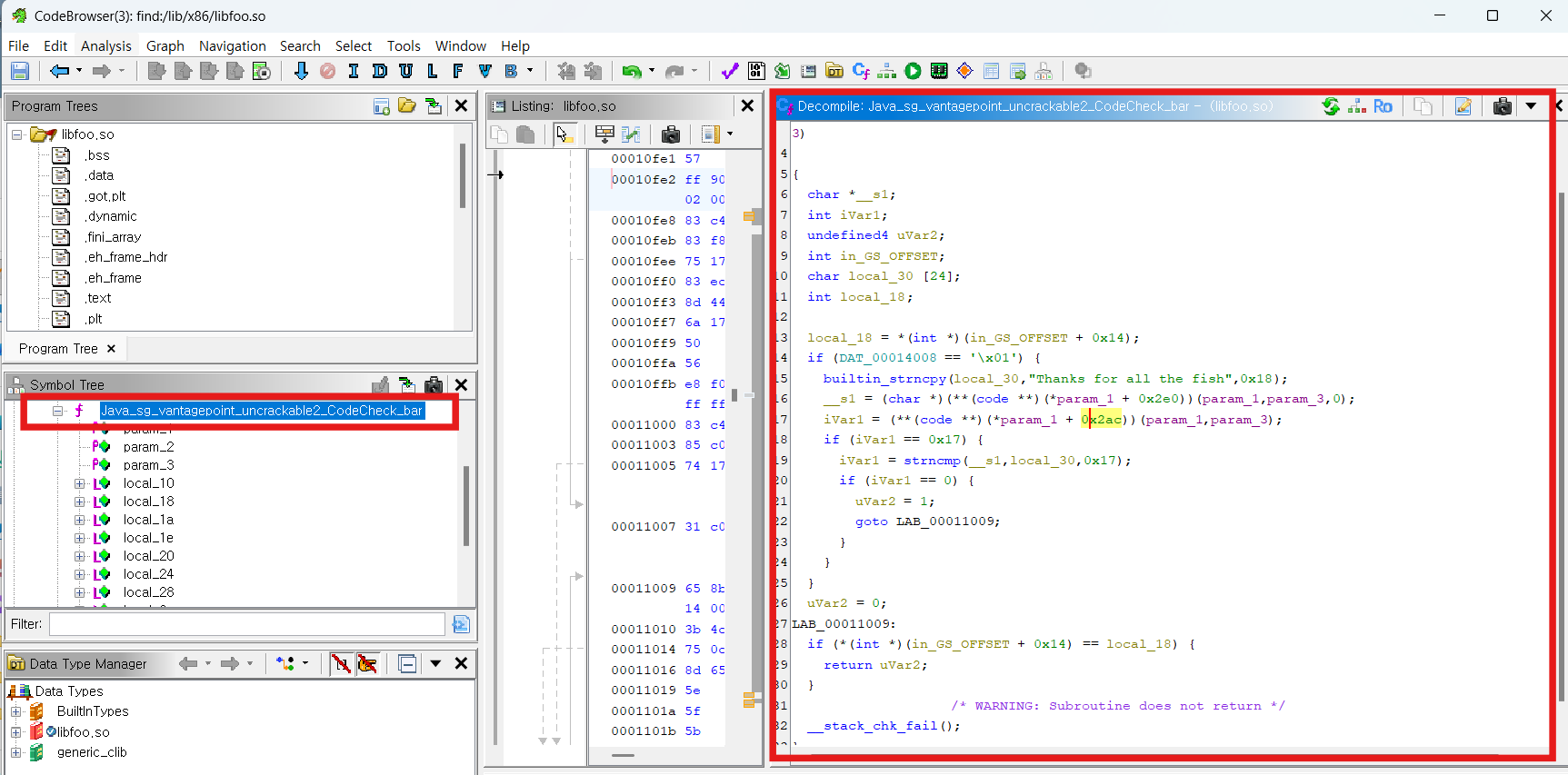

2단계: Ghidra 분석

2-1. 기드라(Ghidra) 설치

기드라 (Ghidra)는 미국 국가 안보국 (NSA)에서 만든 역어셈블리어 프레임워크로 오픈소스

Ghidra

- NSA 공개 리버싱 프레임워크

- 디컴파일 + 디버거 + 함수 분석

- 고급 악성코드/CTF 리버싱 핵심 도구

Ghidra zip설치 후 실행 > ghidraRun.bat 실행

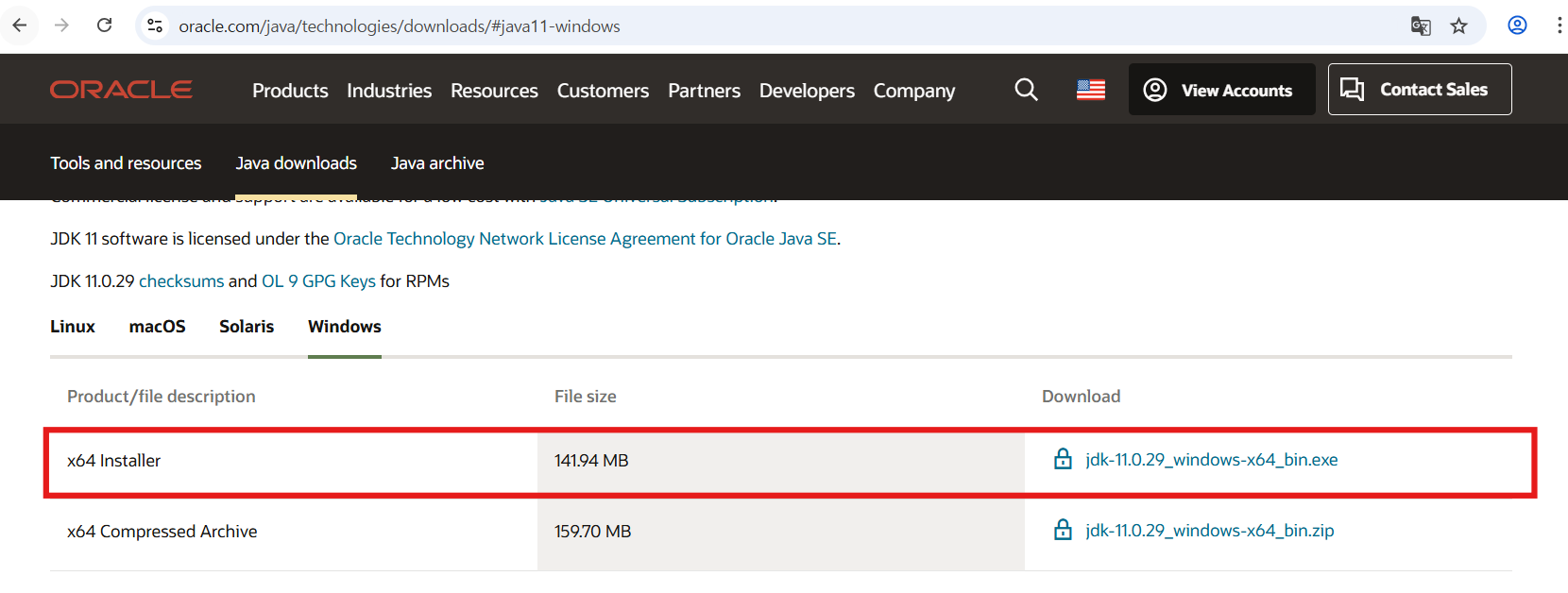

2-2. JDK 설치

Ghidra 실행 시 JDK 필요

https://www.oracle.com/java/technologies/downloads/#java11

Download the Latest Java LTS Free

Subscribe to Java SE and get the most comprehensive Java support available, with 24/7 global access to the experts.

www.oracle.com

PC에 맞는 운영체제 선택하여 설치

Window 64버전의 경우: x64 Installer

cmd창에 java --version을 쳐서 잘 나오면 설치 완료

ghidraRun.bat 실행하여 Ghidra를 실행

2-3. APK 변환

Apktool은 대표적인 안드로이드 애플리케이션(Android Application) 대상의 리버스 엔지니어링 도구입니다.

APK 파일을 분석하여 리소스를 뽑아낼 수 있고(디코딩), 코드를 수정하여 다시 재빌드(Rebuild)할 수도 있습니다. 실제로 XML, 이미지 파일, .dex 파일을 포함하여 안드로이드 앱의 주요 소스를 뽑기 위해 가장 많이 사용되고 있습니다.

아래 사이트를 보고 따라하기

https://ndb796.tistory.com/448

간단한 Apktool 설명, 설치, 사용 방법 (안드로이드 앱 분석)

Apktool은 대표적인 안드로이드 애플리케이션(Android Application) 대상의 리버스 엔지니어링 도구입니다. APK 파일을 분석하여 리소스를 뽑아낼 수 있고(디코딩), 코드를 수정하여 다시 재빌드(Rebuild)

ndb796.tistory.com

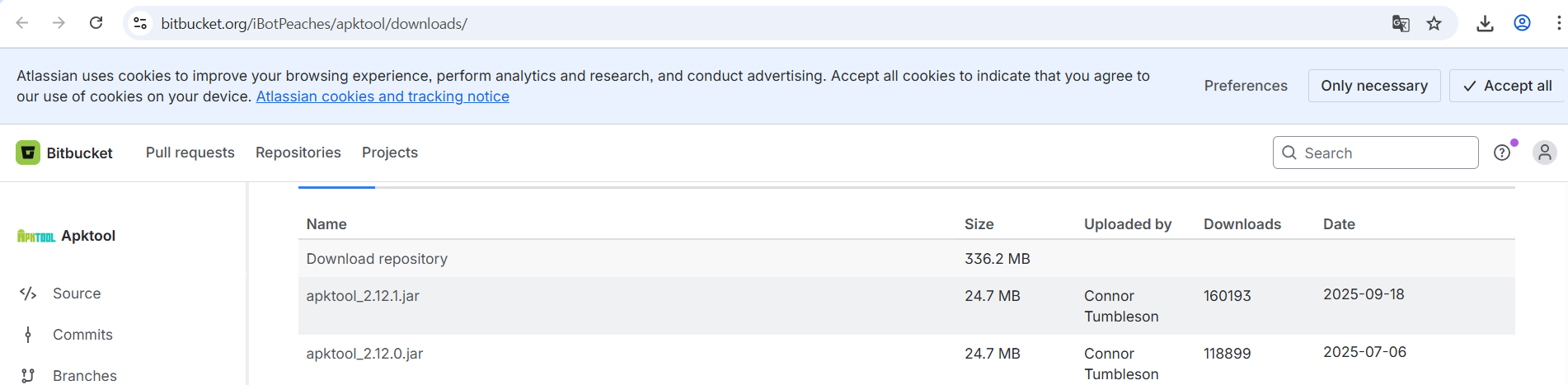

Apktool 다운로드

Apktool

A tool for reverse engineering Android apk files.

apktool.org

설치를 위해서 [Install] 페이지로 이동하고, 자신의 운영체제에 맞는 프로그램을 다운로드

apktool.jar 다운로드

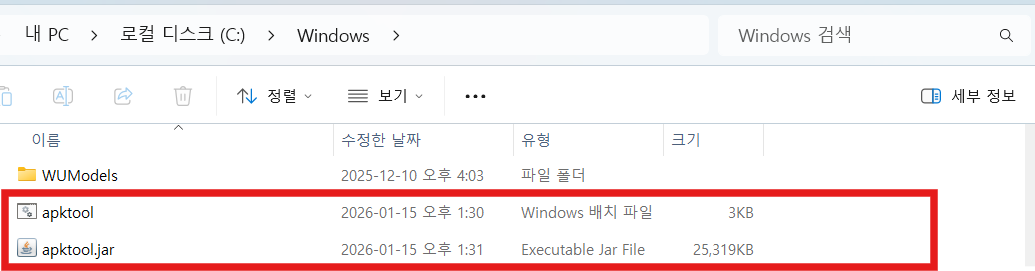

이때 파일의 버전명을 지우고 이름을 apktool.jar로 바꾸어서 C:\windows 경로에 둠

apktool.bar 다운로드

그리고 apktool.bat 파일 또한 만들어서 C:\windows 위치에 둠

apktool.bat 파일의 내용은 다음의 경로에서 확인

https://raw.githubusercontent.com/iBotPeaches/Apktool/master/scripts/windows/apktool.bat

C:/Window로 이동

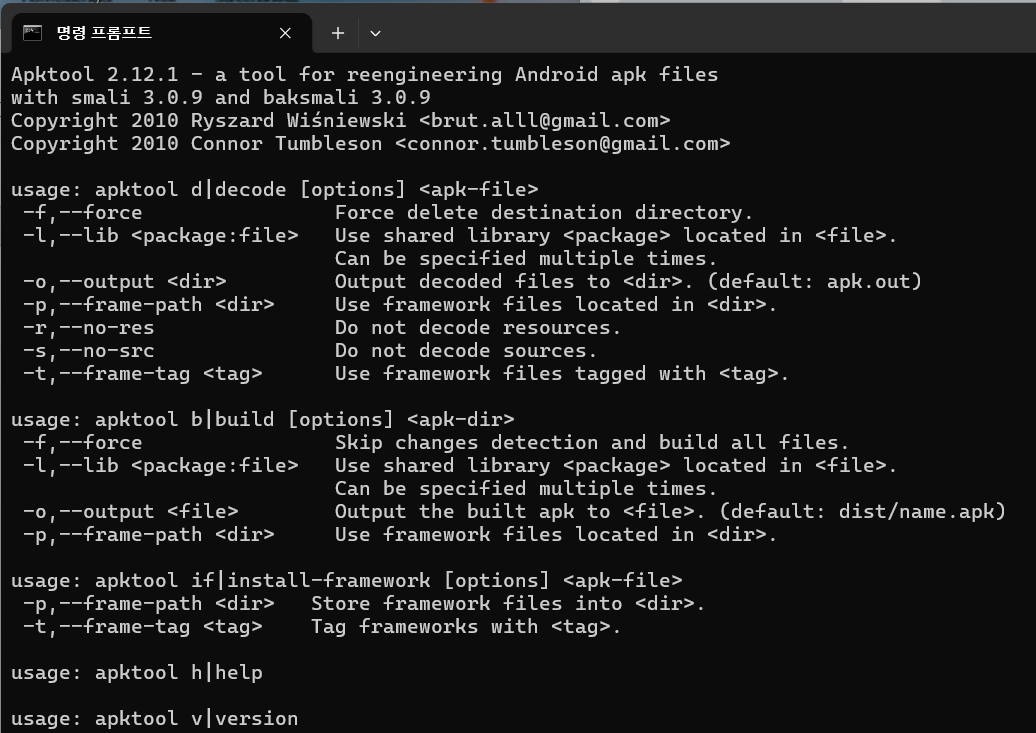

cmd창에 apktool로 입력하여 확인

리패키징된 apk 생성

java -jar C:\Windows\apktool.jar d C:\Users\A3SC\Desktop\code\UnCrackable-Level2.apk

간편하게 하려면 APK Easy Tool에서 디컴파일해도 됨

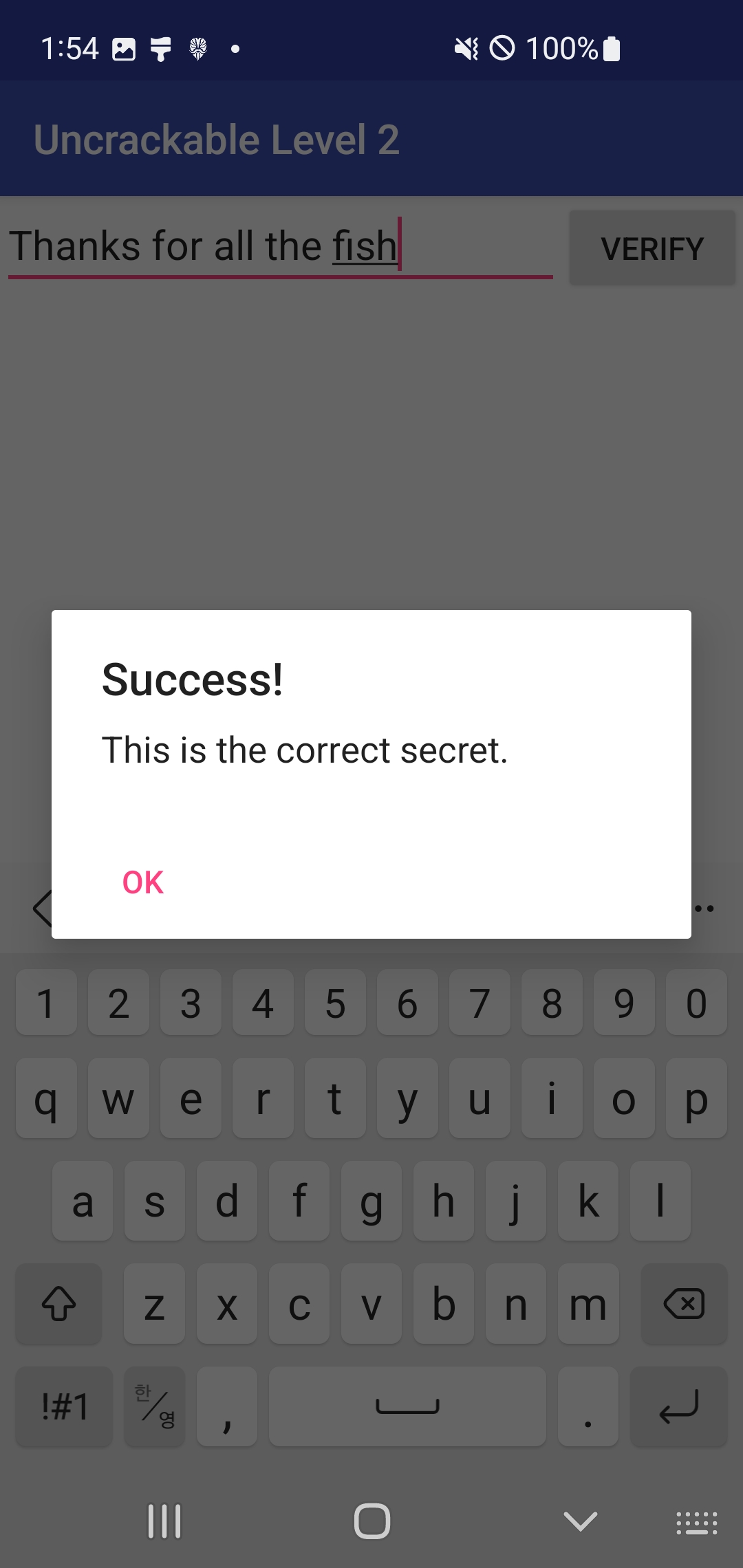

key를 알아내기 위해 Decompile된 파일을 살펴보니 Thanks for all the fish와 문자열이 같으면 된다.

후킹 후

'cs > sec' 카테고리의 다른 글

| [모의해킹] Mobile 교육 (0) | 2026.01.16 |

|---|---|

| UnCrackable Level3(후킹을 활용한 실습 문제 분석) (1) | 2026.01.15 |

| Frida 환경 설정 가이드 및 UnCreakable Level1 실습(후킹을 활용한 실습 문제 분석) (0) | 2026.01.15 |

| [모의해킹]도파민을 이용한 iOS 15.8 탈옥 후 Burp (0) | 2026.01.11 |

| [모의해킹]안드로이드 Galaxy S10e 루팅(Rooting) with Magisk (1) | 2026.01.11 |